上期回顧![]() DOH設置及防止洩漏

DOH設置及防止洩漏

很多人可能誤以為使用代理就可以完全隱藏我們的真實IP地址,但實際並不總是這樣。事實上,有大量文章指出,WebRTC存在安全風險,而WebRTC安全風險的可怕之處在於即使用了工具也會存在洩露自己IP的風險,舉個例子,在你瓦洛蘭特轉區的時候即便你開了工具但是拳頭還是會根據你的webrtc知道你真實地址從而轉區失敗.

什麼是WebRTC?

WebRTC是一種開放源代碼的實時通信技術,旨在通過Web瀏覽器之間的支持,實現點對點的音頻、視頻和數據傳輸。用戶無需安裝插件或第三方軟件,便可直接在瀏覽器中進行實時通信,為在線交流提供了便利和高效性。但是在建立點對點通信時,WebRTC可能會洩漏用戶的真實IP地址。

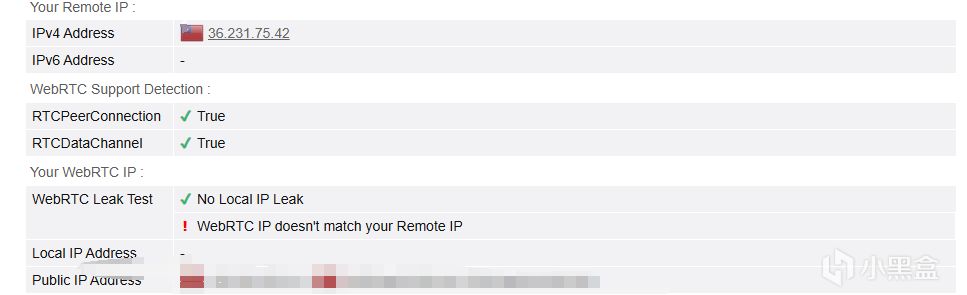

如果在不開啟相關插件的時候,你的webrtc就像這種暴露出來,在進行轉區這種操作的時候就會失敗,同時也會洩漏dns

然後後臺就知道你的真實地址,開啟我們插件之後就會屏蔽相關端口,從而防止webrtc洩露

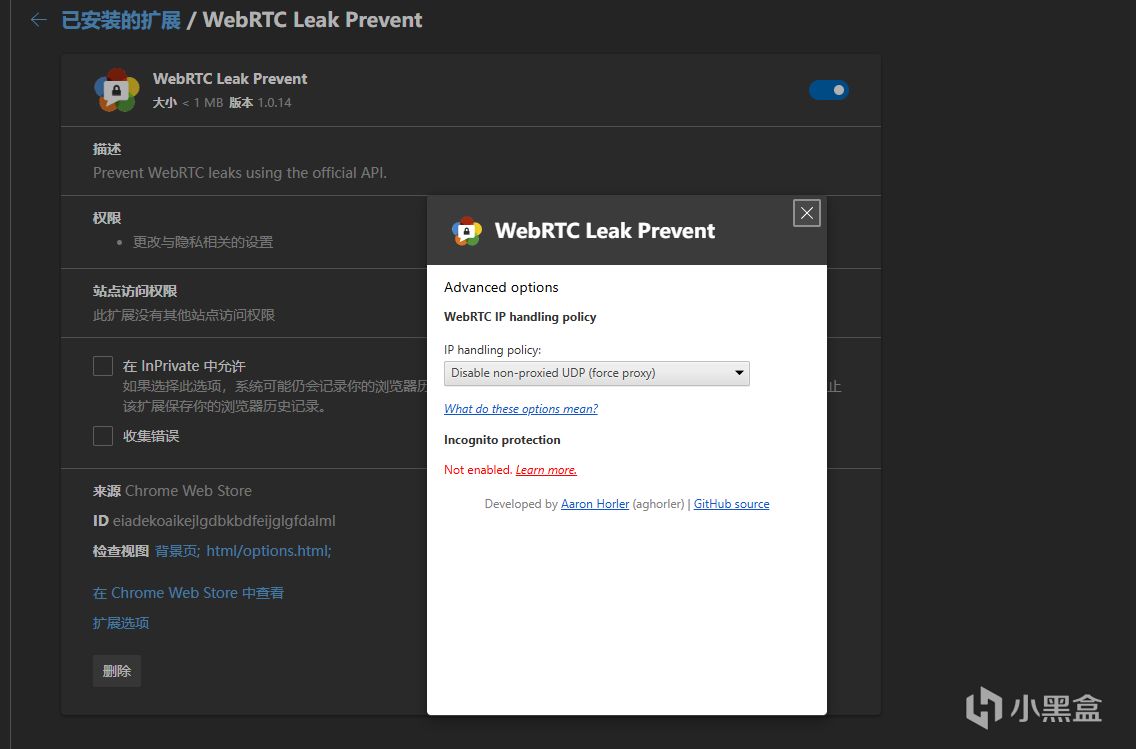

這個插件在edge商店或者Google商店都有,按照我的設置就可以

WebRTC 洩漏真實IP原理

WebRTC 允許瀏覽器之間直接建立點對點連接,從而實現實時通信,例如視頻、語音和數據傳輸。在建立 WebRTC 連接時,瀏覽器會向對方發送自己的 IP 地址,以便雙方建立連接。攻擊者可以通過 JavaScript 或其他技術來訪問 WebRTC 中的 API,以獲取用戶的 IP 地址,從而進行跟蹤、監視或攻擊。

具體來說,攻擊者可以利用瀏覽器的 WebRTC API,通過請求媒體設備的權限,獲取用戶的 IP 地址。攻擊者可以通過編寫惡意 JavaScript 代碼來執行這些請求,這些代碼可能會被插入到網站中,以執行跨站點腳本攻擊(XSS)等攻擊。

此外,WebRTC 的 STUN/TURN 服務器也可以洩漏用戶的 IP 地址。STUN/TURN 服務器是 WebRTC 中用於 NAT 穿透和中繼的關鍵組件。如果這些服務器存在漏洞或者未正確配置,攻擊者可以通過它們來獲取用戶的真實 IP 地址,從而進行攻擊。