系列前置內容:使用FRP進行內網穿透

引言:

在我不算漫長的遊戲生涯中,我不知為什麼就成為了朋友們的開服工具。隨著時間的積累,我積累了許多關於遊戲的寶貴經驗。我不希望這些經驗白白浪費,因此決定將它們整理成文,以便那些尚未深入研究聯機遊戲的朋友們能夠快速入門。於是,我便著手撰寫了這個系列:《如何成為遊戲好友們的“牛馬”》。

該系列的實操前提是你有臺有公網IP的服務器,或是有一臺VPS+無公網IP服務器,且該教程基於Ubuntu24.01,默認使用ssh連接服務器!!

如果你有公網IP,這一篇就沒有看的必要。

使用frp軟件

在frp的官方中文頁面中介紹到:

frp 是一個專注於內網穿透的高性能的反向代理應用,支持 TCP、UDP、HTTP、HTTPS 等多種協議,且支持 P2P 通信。可以將內網服務以安全、便捷的方式通過具有公網 IP 節點的中轉暴露到公網。

於是我們便可以知道,frp可以讓我們輕鬆的把一臺沒有公網IP的服務器的某一個端口方便地使用各種協議映射到一臺有公網IP的服務器上,實現內網穿透,接下來就是具體部署。

ps:本教程只提供最基礎的使用方法!

有公網IP端配置

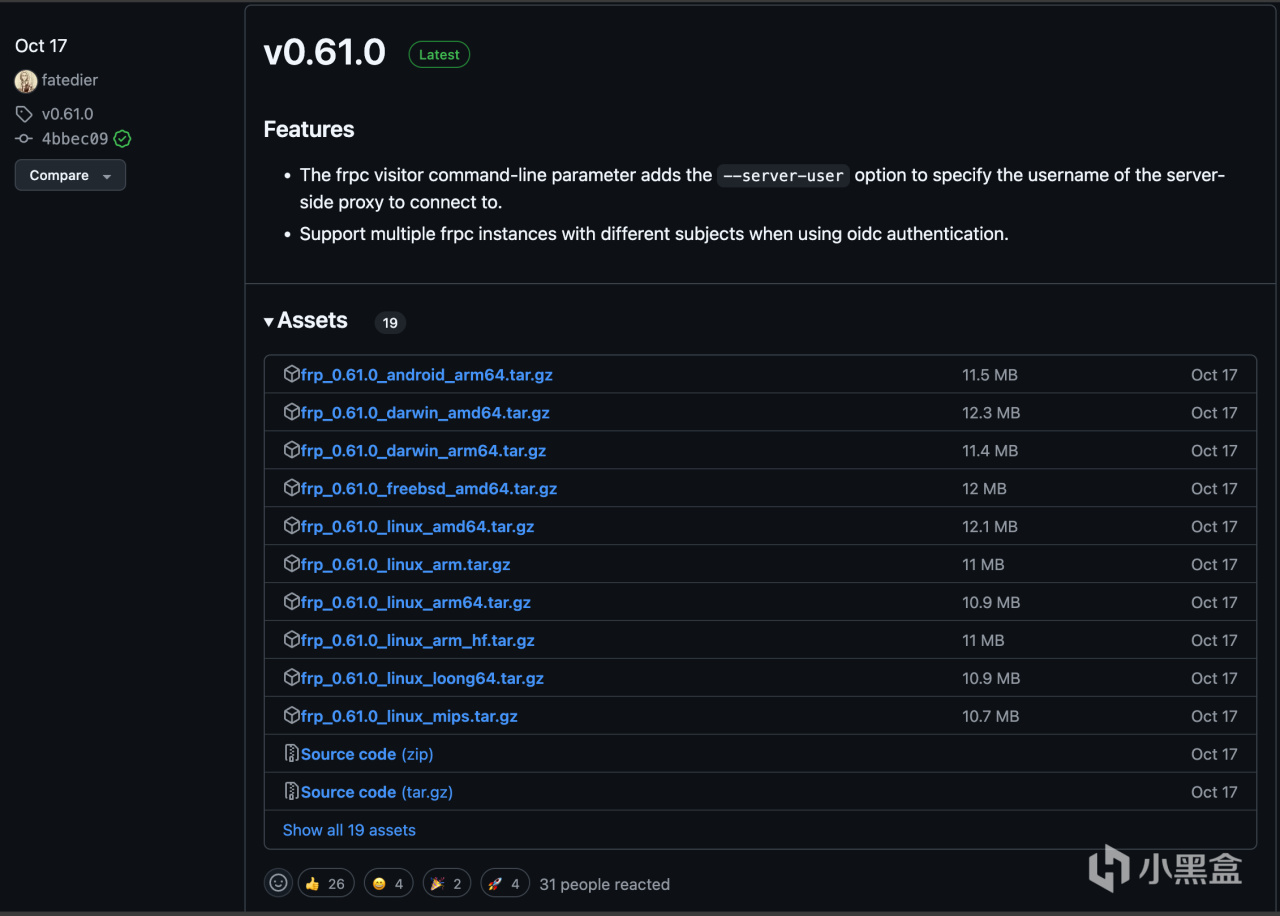

首先我們先去frp的github的release頁面中選擇適合自己系統的版本下載(不方便上github的可以使用鏡像站下載)。

release頁面鏈接:https://github.com/fatedier/frp/releases。

release界面

找到最新版本的release,在版本號旁邊會有綠色的“Latest”,因為我使用的是x86平臺的ubuntu,所以下載frp_0.61.0_linux_amd64.tar.gz這個文件frp_0.61.0_linux_amd64.tar.gz(在藍色文字上右鍵,選擇複製下載鏈接)輸入以下命令(吐槽一下小黑盒為什麼不能輸入代碼塊):

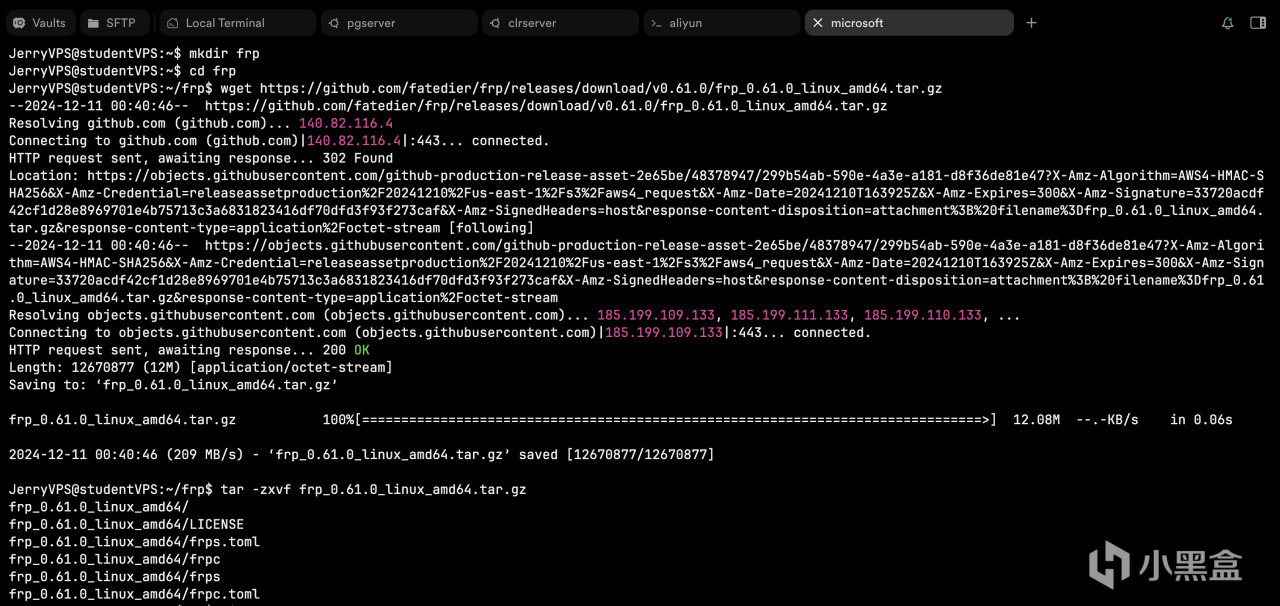

```

mkdir frp

cd frp # 建議使用前面兩個命令,做好文件管理

wget https://github.com/fatedier/frp/releases/download/v0.61.0/frp_0.61.0_linux_amd64.tar.gz

tar -zxvf frp_0.61.0_linux_amd64.tar.gz

```

命令輸出

在服務端上,我們要使用的是frps和frps.toml。

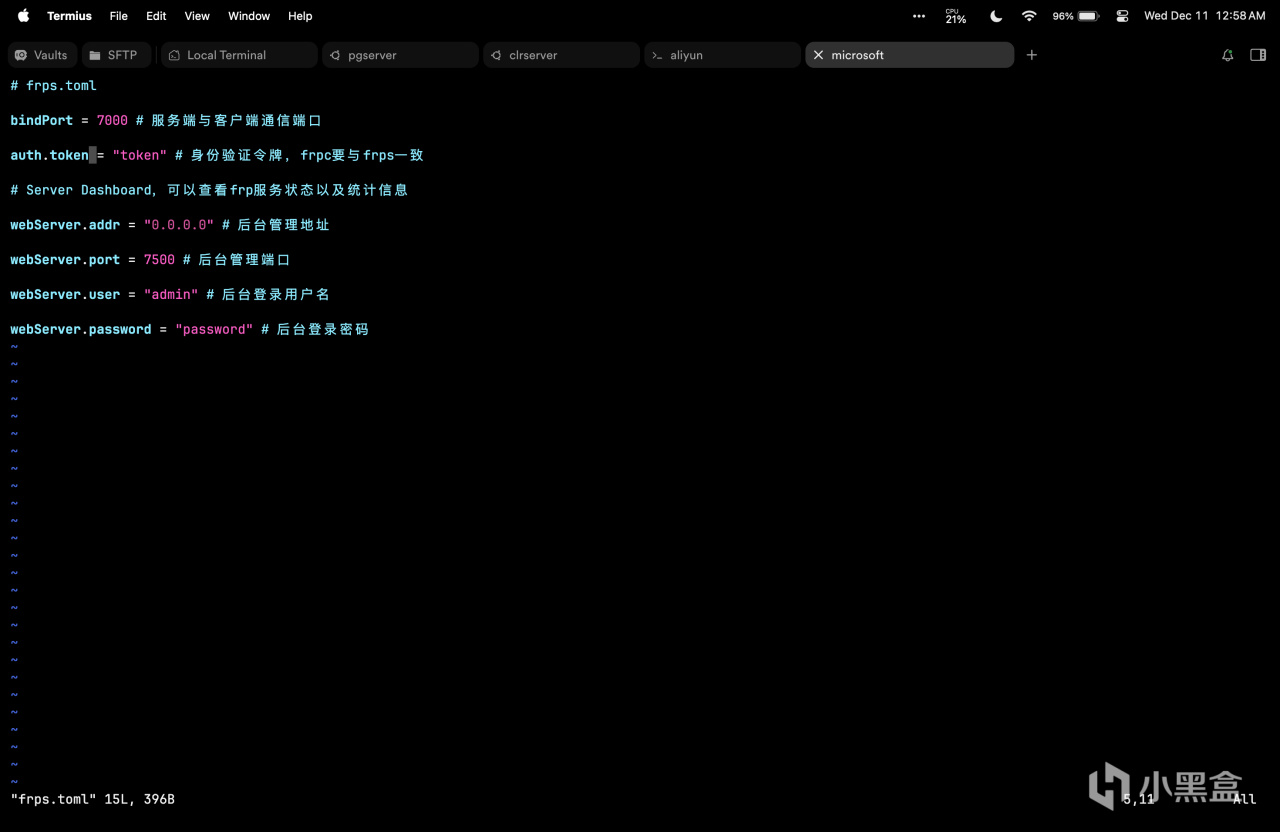

我們首先編輯frps.toml。

```

cd frp_0.61.0_linux_amd64

vim frps.toml

```

在Vim中輸入以下內容(可以先i再粘貼或者直接粘貼)

```

# frps.toml

bindPort = 7000 # 服務端與客戶端通信端口

auth.token = "token" # 身份驗證令牌,frpc要與frps一致

# Server Dashboard,可以查看frp服務狀態以及統計信息

webServer.addr = "0.0.0.0" # 後臺管理地址

webServer.port = 7500 # 後臺管理端口

webServer.user = "admin" # 後臺登錄用戶名

webServer.password = "password" # 後臺登錄密碼

```

記得改token和password!!

按Esc退出輸入模式,然後輸入:wq退出vim。(就是在鍵盤中直接輸入: w q enter)。

接下來就要啟動服務端的frp。

```

./frps -c frps.toml

```

命令輸出

服務端的配置就好了,你也可以進入0.0.0.0:7500進入web管理使用剛剛設置的webServer.user和webServer.password來登陸。

客戶端配置

客戶端在安裝之前都是一樣的內容,但是在配置上,客戶端配置的是“frpc.toml”這個文件,我們一樣使用一下命令。(進入解壓後的目錄後)

```

vim frpc.toml

```

輸入以下內容

```

# frpc.toml

transport.tls.enable = true # 從 v0.50.0版本開始,transport.tls.enable的默認值為 true

serverAddr = "服務端的公網IP地址"

serverPort = 7000 # 公網服務端通信端口,frps.toml中的bindPort

auth.token = "token" # 令牌,與公網服務端保持一致

[[proxies]]

name = "frp" # 隧道的名字

type = "tcp" # 協議,支持 TCP、UDP、HTTP、HTTPS 等

localIP = "127.0.0.1" # 需要暴露的服務的IP

localPort = 114 # 將本地114端口的服務暴露在公網的514端口

remotePort = 514 # 暴露服務的公網入口

```

一樣地退出vim,[[proxies]]可以有很多,可以直接在上一個末尾回車後按照這個格式再開一個。

接下來輸入命令啟動客戶端:

```

./frpc -c frpc.toml

```

正確啟動

最後,記得在服務端上開啟端口轉發,雲服務商則是放行安全組。

使用frp軟件

如果是使用諸如蒲公英等內網穿透服務商,在服務商處會有詳細的介紹,在此不再贅述。

尾聲

在此,我也貼上這篇內容的博客,方便使用電腦端操控時複製代碼。

https://blog.ltpg66.top/archives/frp

第一次使用小黑盒發教程,如果有什麼不合適的地方請及時提出,我會第一時間修改,有些內容在所查找的資料有點久遠,我也不大記得,侵刪。理論上來說這個系列還會有很多,當然要看我閒不閒,可以點點贊,增加我更新的動力,下一篇預告:N2N服務器