搬運聲明:本文首發自The Hacker New,譯文搬運自安全客,文章有刪改

TP-Link Archer C5400X 遊戲路由器被發現存在一個最高嚴重性安全漏洞,該漏洞可能通過發送特製的請求導致易受攻擊的設備執行遠程代碼。

該漏洞被標記為CVE-2024-5035,收錄時間是2024年5月16日,CVSS 評分為 10級。它會影響路由器固件的所有版本,包括 1_1.1.6 及之前版本。該漏洞已在2024 年 5 月 24 日發佈的1_1.1.7 版本中得到修補。

德國網絡安全公司 ONEKEY在週一發佈的一份報告中表示:“通過成功利用此漏洞,遠程未經身份驗證的攻擊者可以以提升的權限在設備上執行任意命令。”

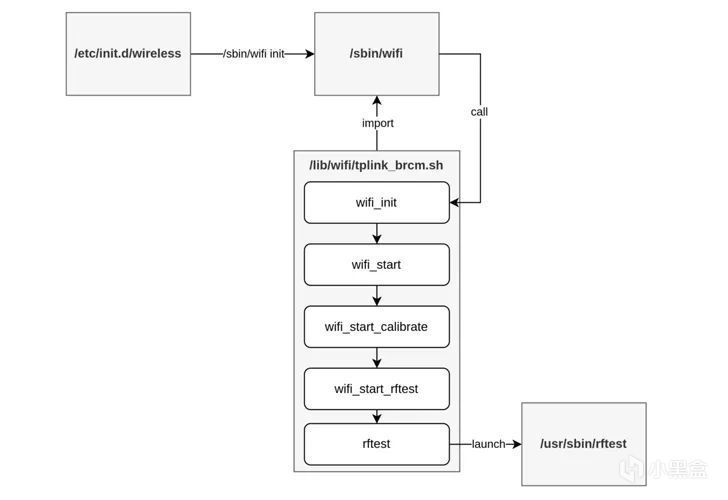

該問題根源在於與射頻測試“rftest”相關的二進制文件,該文件在啟動時啟動,並在 TCP 端口 8888、8889 和 8890 上公開網絡監聽器,從而允許遠程未經身份驗證的攻擊者實現代碼執行。

雖然網絡服務設計為僅接受以“ wl ”或“ nvram get ”開頭的命令,但 ONEKEY 表示發現,可以通過在 shell 元字符(如 ; 、& 或 | )後注入命令來輕鬆繞過該限制(例如“wl;id;”)。

TP-Link 在 1_1.1.7 Build 20240510 版本中實施的修復通過丟棄任何包含這些特殊字符的命令來解決該漏洞。

TP-Link 提供無線設備配置 API 的需求似乎必須以快速或低成本的方式得到滿足,最終導致他們在網絡上暴露了一個據稱有限的 shell,路由器內的客戶端可以使用它來配置無線設備。

為了減輕此漏洞帶來的風險,建議用戶將設備升級到版本1_1.1.7。TP-Link 已實施修復措施,以防止通過 shell 元字符進行命令注入,從而增強受影響設備的安全狀況。但是,用戶必須保持警惕並積極主動,確保其設備更新到最新固件版本,以防範新出現的威脅。